Transport Layer Security (TLS), auch bekannt unter dem Vorgängernamen Secure Sockets Layer (SSL), ist ein kryptografisches Protokoll zur Sicherung der Kommunikation über Computernetzwerke. HTTPS ist eine Erweiterung des Hypertext Transfer Protocol, das TLS zur Verschlüsselung der Kommunikation zwischen Browser und Webserver verwendet. Das TLS-Protokoll bietet Vertraulichkeit, Integrität und Authentizität durch den Einsatz von Kryptographie.

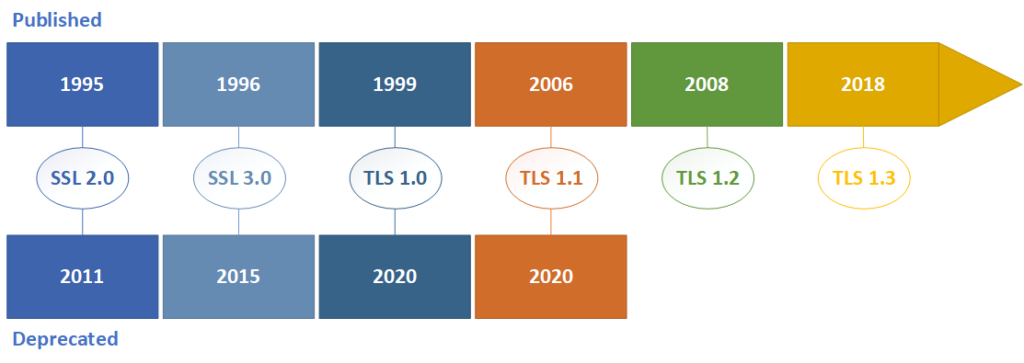

SSL gibt es seit den frühen 90er Jahren, um 2010 startete die Browsererweiterung HTTPS Everywhere eine erste Initiative, um die Verwendung von HTTPS verbindlich zu machen. Die aktuellen Versionen von TLS wurden 2008 (TLS v1.2) bzw. 2018 (TLS v1.3) eingeführt. Seit 2020 bieten alle großen Browser einen reinen HTTPS-Modus an, so dass HTTPS zum De-facto-Standard für die Datenkommunikation im World Wide Web geworden ist.

Da alle wichtigen Browser heutzutage nur noch im HTTPS-Modus arbeiten, ist es klar, dass die Sicherheit großer Teile der Internet-Infrastruktur von TLS abhängt. TLS ist zwar einfach einzurichten, aber nicht einfach sicher aufzusetzen. Wenn TLS nicht korrekt eingerichtet ist, sind verschiedene Attacken auf das Protokoll möglich.

Die Verwendung alter Protokolle oder Chiffren kann es einem Angreifer ermöglichen, die Kommunikation zu entschlüsseln und Daten zu stehlen oder zu manipulieren.

TLS 1.3., die neueste Version des TLS-Protokolls, hat die Unterstützung für ältere, weniger sichere kryptografische Funktionen entfernt. Aus Gründen der Rückwärtskompatibilität mit älteren Browsern oder anderen Clients wird jedoch empfohlen, die Verwendung von TLS 1.2 weiterhin zuzulassen. Bei der Verwendung von TLS 1.2 gibt es einige Konfigurationsfehler, die man vermeiden sollte, zum Beispiel:

Um diese Fehler zu vermeiden, muss man sich mit den Chiffriersuiten und der Konfiguration des TLS-Servers auskennen. Das Festhalten an den Standardkonfigurationen gängiger Webserver wie Apache, NGINX oder IIS würde zu unsicheren TLS-Einstellungen führen und Ihre Daten und Kommunikation dem Risiko des Diebstahls oder der Manipulation aussetzen.

Einen Überblick über häufige Fehlkonfigurationen und Schwachstellen bietet die OWASP Foundation, kryptografische Fehler finden sich in Abschnitt 2 der OWASP Top 10. Unter A02:2021 – Cryptographic Failures finden sich weitere Beispiel-Angriffsszenarien, aber auch weiterführende Links zum OWASP Cheat Sheet zur sicheren Einrichtung von TLS und HSTS-Headern. HSTS (HTTP Strict Transport Security) ist ein Mechanismus, der den Client anweist, automatisch nur über HTTPS mit dem Webserver zu kommunizieren. Die Begriffe HSTS und HSTS-Header werden oft synonym verwendet.

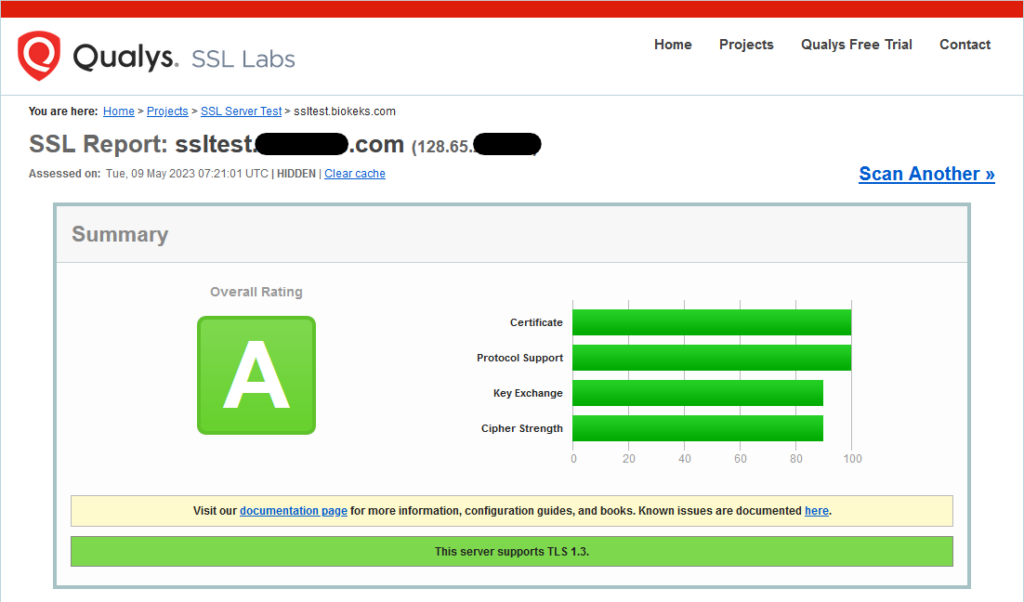

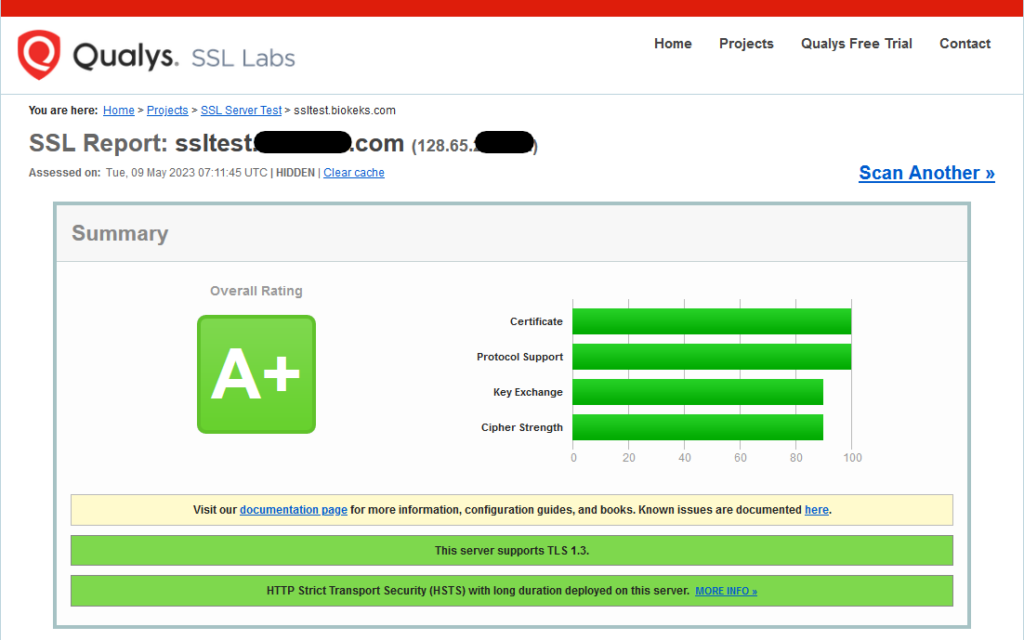

2009 startete Qualys, ein auf Sicherheit und Compliance spezialisiertes Unternehmen, einen Online-Dienst, mit dem Sie die Konfiguration jedes öffentlichen SSL-Webservers überprüfen können. Der Dienst vergibt Noten von A+ bis F für die TLS-Konfiguration eines Webservers und gibt Hinweise zur Verbesserung Ihrer TLS-Konfiguration, um sie sicherer zu machen.

Unsere Techniker haben verschiedene Kombinationen von Chiffriersuiten und Konfigurationen getestet, um Ihnen eine A- oder sogar eine A+-Bewertung im Qualys SSL-Servertest zu ermöglichen. Die gute Nachricht ist, dass Sie auch mit unserer Standardkonfiguration eine A-Bewertung im Qualys SSL-Servertest erhalten.

Um eine noch bessere A+ Bewertung zu erhalten, müssen Sie HSTS für Ihre Instanz konfigurieren. Der Schutz tritt erst in Kraft, nachdem ein Nutzer die Website mindestens einmal besucht hat, und beruht auf dem Prinzip „Vertrauen bei der ersten Nutzung“. Die Webbrowser Google Chrome, Mozilla Firefox und Internet Explorer/Microsoft Edge umgehen diese Einschränkung, indem sie eine „vorinstallierte HSTS-Liste“ implementieren, d. h. eine Liste mit bekannten Websites, die HSTS unterstützen.

Diese Liste wird zusammen mit dem Browser verteilt, so dass er HTTPS auch für die erste Anfrage an die aufgelisteten Sites verwendet. Da HSTS nicht in unserer WebGUI konfiguriert werden kann, müssen die HSTS-Header auf Ihren Ursprungsservern gesetzt werden.

Mit unserer Standardkonfiguration und (optionalen) HSTS-Headern können Sie sicher sein, dass Ihre Daten und Ihre Kommunikation mit starker Verschlüsselung übertragen werden und vor Diebstahl oder Manipulation geschützt sind.

TLS 1.3 bietet selbstverständlich die aktuelle und höchste Sicherheitsniveau, dennoch ist es die beste Praxis zusätzlich auch TLS 1.2 anzubieten. Alle modernen Browser unterstützen TLS 1.3 – daher stellt sich nun die Frage, warum nur TLS 1.3 auf der Instanz aktiviert werden sollte? Abhängig von Ihrer Anwendung haben Sie möglicherweise ältere Clients (mobile Anwendungen, Headless-Anwendungen oder Industriesteuerungen), die nicht aktualisiert werden können und immer noch die Verwendung von TLS 1.2 erfordern.

Wenn Sie Ihre Instanz so konfigurieren, dass sie sowohl TLS 1.3 als auch TLS 1.2 anbietet, wird der Browser, der das neuere Protokoll unterstützt, dieses verwenden. Diejenigen, die es nicht unterstützen, greifen währenddessen auf TLS v1.2 zurück.

Der parallele Betrieb von TLS 1.3 und sicheren TLS 1.2 Chiffren sowie der optionale Einsatz von HSTS Headern stellt zum jetzigen Zeitpunkt die ideale Mischung von Sicherheit und Kompatibilität dar, um die Integrität und Geheimhaltung von Webanwendungskommunikation sicherzustellen.