Der Begriff Kryptografie bezeichnet die Wissenschaft und Praxis der Verschlüsselung und Entschlüsselung von Informationen. Das Ziel der Kryptografie ist es, Daten mithilfe verschiedener Methoden und Techniken so zu verschlüsseln, dass sie vor unbefugtem Zugriff geschützt sind.

Die Kryptografie wird in verschiedenen Bereichen eingesetzt, beispielsweise bei der sicheren Übertragung von Daten über unsichere Netzwerke (z. B. das Internet), bei der Verschlüsselung von Passwörtern und Authentifizierungsdaten, bei der Sicherung von elektronischen Transaktionen und bei der Speicherung sensibler Informationen.

Die Kryptografie ist von zentraler Bedeutung für die Sicherheit von IT-Systemen und trägt dazu bei, die Vertraulichkeit, Integrität und Authentizität von Informationen zu gewährleisten.

In der Kryptografie gibt es verschiedene Arten von Verschlüsselungsalgorithmen, die je nach ihren Eigenschaften und Anwendungsgebieten unterschieden werden können. Die wichtigsten Arten sind die Folgenden:

Jeder dieser Verschlüsselungsalgorithmen hat seine eigenen Stärken, Schwächen und Anwendungsbereiche, wobei die Wahl des passenden Algorithmus von den spezifischen Anforderungen der Daten und der Übertragung abhängt.

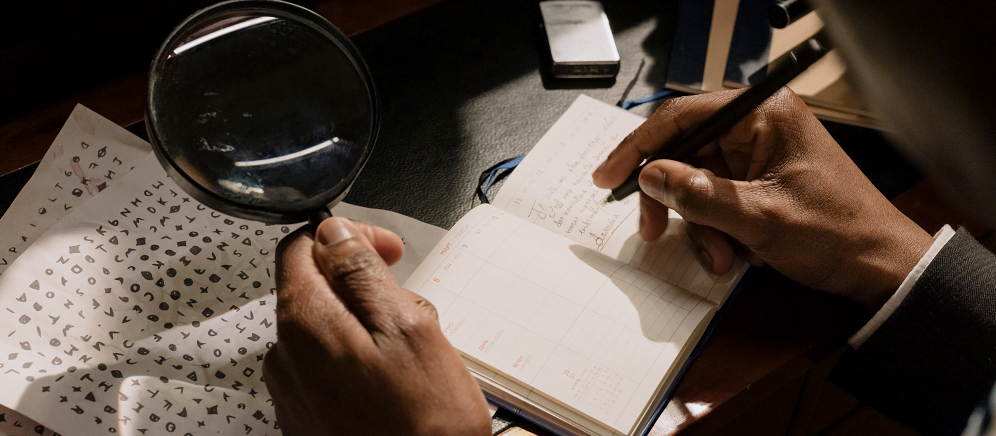

Die Verschlüsselung von Daten mithilfe von Kryptografie basiert auf komplexen mathematischen Verfahren, die Informationen in eine unleserliche Form umwandeln, sodass sie nur mit einem speziellen Schlüssel wieder entschlüsselt werden können. Dieser Vorgang gewährleistet, dass selbst wenn Unbefugte auf die verschlüsselten Daten zugreifen, sie keinen sinnvollen Inhalt erkennen können.

Es gibt zwei Haupttypen von Verschlüsselung: die symmetrische und die asymmetrische (auch Public-Key) Verschlüsselung. Bei der symmetrischen Verschlüsselung wird ein einziger Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet. Diese Methode ist effizient, erfordert jedoch eine sichere Verteilung des Schlüssels.

Bei der asymmetrischen Verschlüsselung werden zwei unterschiedliche Schlüssel verwendet: der öffentliche Schlüssel für die Verschlüsselung und der private Schlüssel für die Entschlüsselung. Der öffentliche Schlüssel kann frei verteilt werden, während der private Schlüssel geheim gehalten wird. Dies ermöglicht sichere Kommunikation und digitale Signaturen, ohne dass ein gemeinsamer Schlüsselaustausch erforderlich ist.

Der Prozess beginnt normalerweise mit der Wahl eines Verschlüsselungsalgorithmus. Die Daten werden dann durch den Algorithmus und den entsprechenden Schlüssel verschlüsselt, wodurch sie in eine nicht lesbare Form umgewandelt werden. Der Empfänger verwendet den passenden Schlüssel, um die Daten zu entschlüsseln und den ursprünglichen Inhalt wiederherzustellen.

Die Effektivität der Verschlüsselung hängt von der Stärke des verwendeten Algorithmus und der Schlüssellänge ab. Moderne Kryptografie nutzt komplexe mathematische Probleme, um die Sicherheit zu gewährleisten. Die ständige Weiterentwicklung von Kryptografie-Methoden ist zudem entscheidend, um den Schutz vor immer ausgefeilteren Angriffen zu gewährleisten.

Verschlüsselte Daten sind in der Regel sicher, sofern starke Verschlüsselungsalgorithmen und angemessene Schlüssel verwendet werden. Moderne Verschlüsselungsstandards, die in der Kryptografie eingesetzt werden, wurden entwickelt, um eine hohe Sicherheit zu bieten und die Chancen von Entschlüsselungsversuchen durch Unbefugte zu minimieren.

Allerdings ist es wichtig zu beachten, dass keine Technologie absolut sicher ist. Es gibt bestimmte Schwachstellen und Angriffsmethoden in der Kryptografie, die durch fortgeschrittene Angriffstechniken oder Schwächen in den Algorithmen ausgenutzt werden könnten. Dies sind einige bekannte Angriffspunkte:

Um diesen Schwachstellen entgegenzuwirken, werden ständig neue Verschlüsselungsverfahren entwickelt und implementiert, die den aktuellen Sicherheitsanforderungen gerecht werden. Es ist wichtig, Verschlüsselungsalgorithmen regelmäßig zu überprüfen, zu aktualisieren und bewährte Praktiken für die Verwendung von Schlüsseln zu befolgen, um das Risiko von Schwachstellen zu minimieren und die Sicherheit verschlüsselter Daten zu gewährleisten.

Um sicherzustellen, dass die Kryptografie-Implementierung eines Unternehmens den aktuellen Standards entspricht, sind mehrere Schritte von großer Bedeutung. Vor allem die Wahl aktueller Verschlüsselungsalgorithmen und -protokolle, die als sicher gelten, ist essentiell. Diese sollten regelmäßig aktualisiert werden, um möglichen Schwachstellen vorzubeugen.

Die Nutzung bewährter Kryptografie-Bibliotheken und -Frameworks von vertrauenswürdigen Quellen trägt ebenfalls zur Stabilität bei. Diese Tools werden von Experten entwickelt und regelmäßig verbessert, um Sicherheitslücken zu schließen. Parallel dazu sollten klare Sicherheitsrichtlinien erstellt werden, welche die Verwendung von Algorithmen, Schlüsselverwaltung und den sicheren Umgang mit kryptografischen Komponenten abdecken.

Um sicherzugehen, dass die Implementierung den festgelegten Standards entspricht, sind regelmäßige Sicherheitsaudits unerlässlich. Diese können sowohl intern als auch durch externe Sicherheitsexperten durchgeführt werden. Bei Bedarf sollte externe Beratung in Anspruch genommen werden, um sicherzustellen, dass alle Aspekte der Implementierung den neuesten Best Practices entsprechen.

Zusätzlich sollten Unternehmen Penetrationstests durchführen, um mögliche Schwachstellen aufzudecken und zu beseitigen. Dieses Vorgehen ermöglicht die Identifikation von potenziellen Angriffspunkten und die Umsetzung entsprechender Schutzmaßnahmen. Mitarbeiter sollten zudem angemessen geschult werden, um ein Verständnis für sichere Kryptografie-Implementierung zu entwickeln.

Die Zusammenarbeit mit Drittanbietern erfordert die sorgfältige Überprüfung ihrer Kryptografie-Implementierung auf Sicherheit und Einhaltung der Standards. Regelmäßige Updates der Systeme, Plattformen und Software sind notwendig, um von Sicherheitspatches und -updates zu profitieren.

Insgesamt ist ein kontinuierliches Engagement und eine enge Zusammenarbeit mit Sicherheitsexperten unerlässlich, um sicherzustellen, dass die Kryptografie-Implementierung stets den höchsten aktuellen Standards entspricht und Ihre Daten wirklich sicher sind.