Der Einsatz von HTTPS zahlt sich für Unternehmen außerdem im Bereich SEO aus. Google versieht seit 2017 Webseiten mit HTTPS-Verschlüsselung mit einem Ranking-Bonus und stellt diese besser dar. Mehr als 70 des weltweiten Webseiten-Traffics werden inzwischen per HTTPS verschlüsselt übertragen.(1) Dies geht mit einer steigenden Anzahl von SSL-DDoS-Attacken einher, die auf die Hardware-Ressourcen des Opfers abzielen.

Darum ist SSL-Verschlüsselung wichtig:

Die steigende Verschlüsselung von Daten geht mit einer Zunahme von DDoS-Attacken von Webapplikationen mit SSL-Verschlüsselung einher. Diese Angriffe lassen sich in drei unterschiedliche Kategorien einteilen:

Angriffe der ersten beiden Kategorien benötigen keinerlei Kenntnisse der verschlüsselten Inhalte. Es reicht der Blick auf die TCP/IP-Ebene und das SSL-Protokoll an sich, um diese Angriffe zu erkennen und zu blockieren. Eine Sichtbarkeit des Applikationsprotokolls (HTTP) und der darin enthaltenen Daten ist nicht notwendig.

Nur die dritte Angriffskategorie benötigt zur Erkennung von DoS-Angriffen ein Verständnis für das innerhalb der SSL-Verbindung gesprochene Applikationsprotokoll. Nur der Einblick in den TLS/SSL-Handshake kann einen solchen Angriff enttarnen.

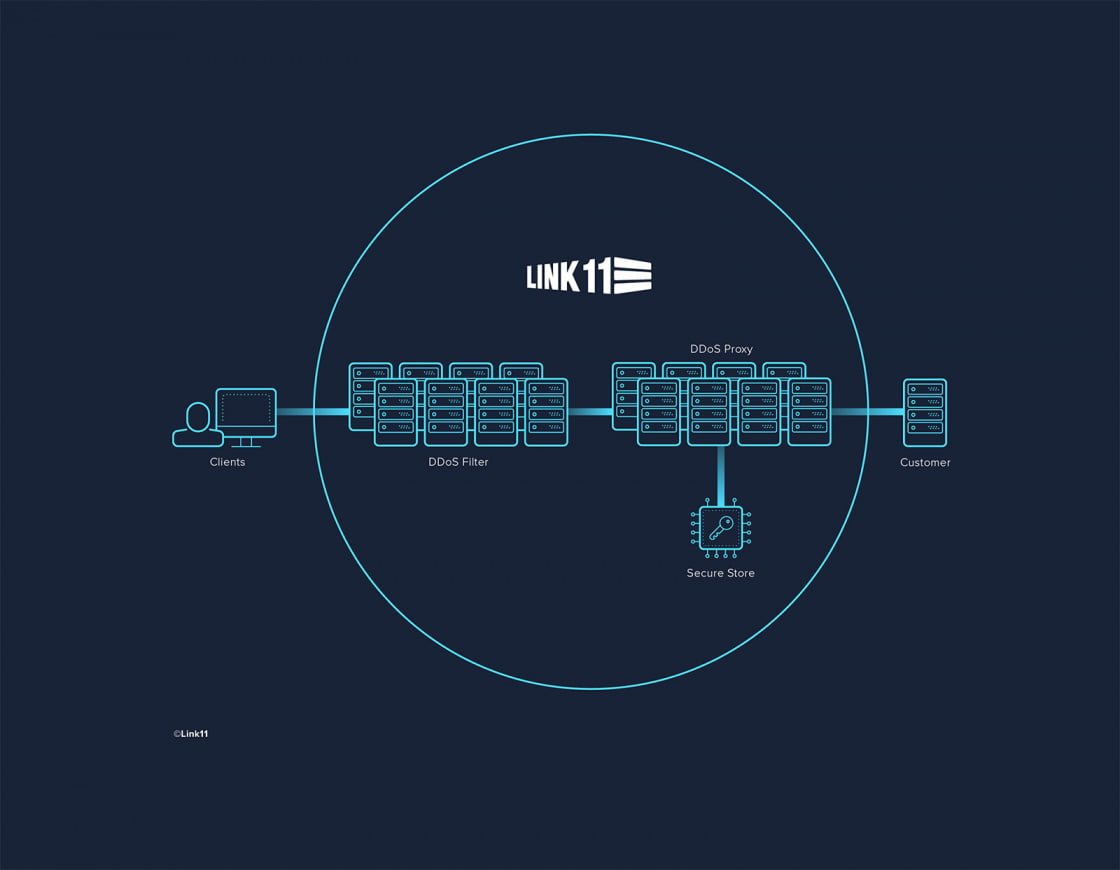

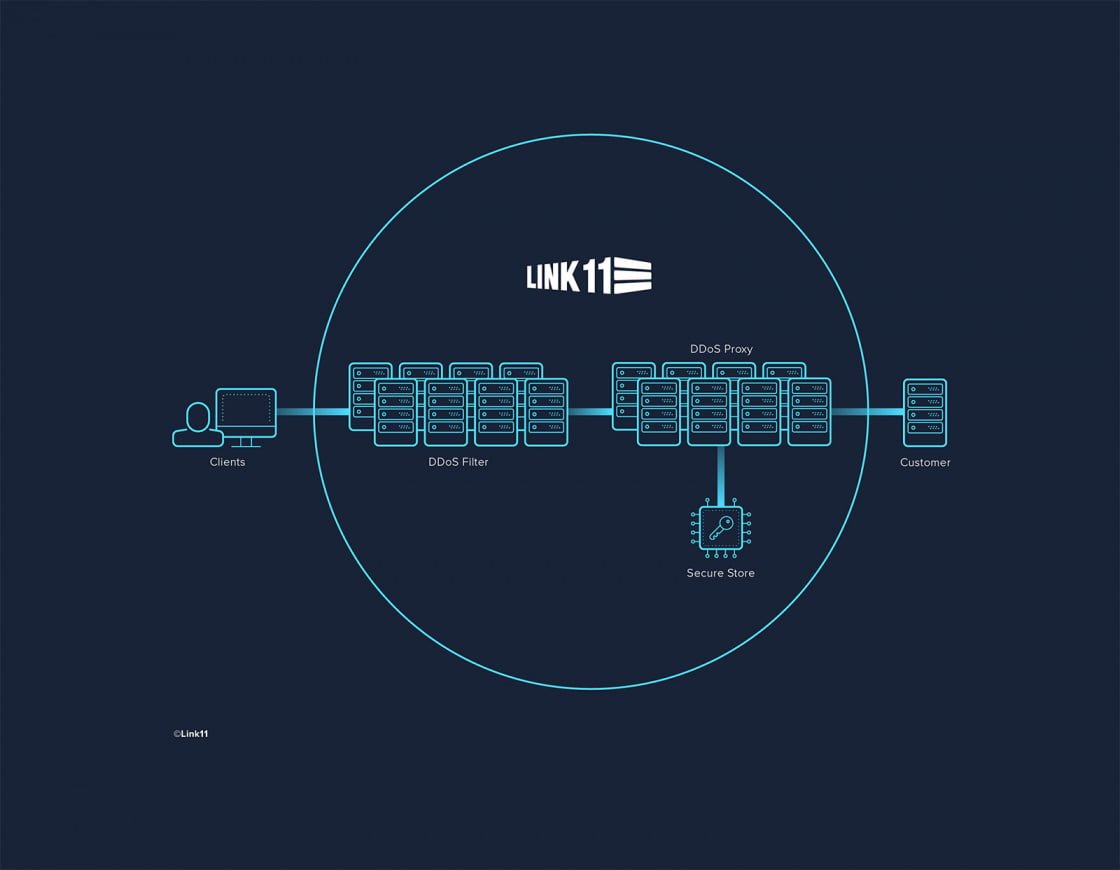

Angriffe auf Webapplikationen mit SSL-Verschlüsselung lassen sich durch den Link11 DDoS-Schutz abwehren. Wie die innovative Cloud-Sicherheitstechnologie zum Schutz von Applikationen (auch bekannt als WebProtect) arbeitet, wird im Folgenden beschrieben.

Die SSL-Proxies sind der initiale Terminationspunkt für die vom Client initiierten SSL-Verbindungen. Analysen des Applikationsprotokolls sind damit auf den SSL-Proxies möglich. Zur Weiterleitung der Anfragen an das finale Ziel im Backend des Kunden wird eine zweite sichere Verbindung vom jeweiligen Proxy zum finalen Ziel etabliert. Dies gewährleistet die notwendige Verschlüsselung.

Zur Termination der SSL-Verbindungen müssen die SSL-Proxies Zugriff auf ein gültiges Zertifikats/Key-Paar haben. Die Zertifikate/Keys kann ein Kunde über einen verschlüsselten Upload an Link11 senden. Die Daten werden hier dann verschlüsselt und nach neusten Standards gesichert abgelegt, um einen Zugriff für Dritte unmöglich zu machen.

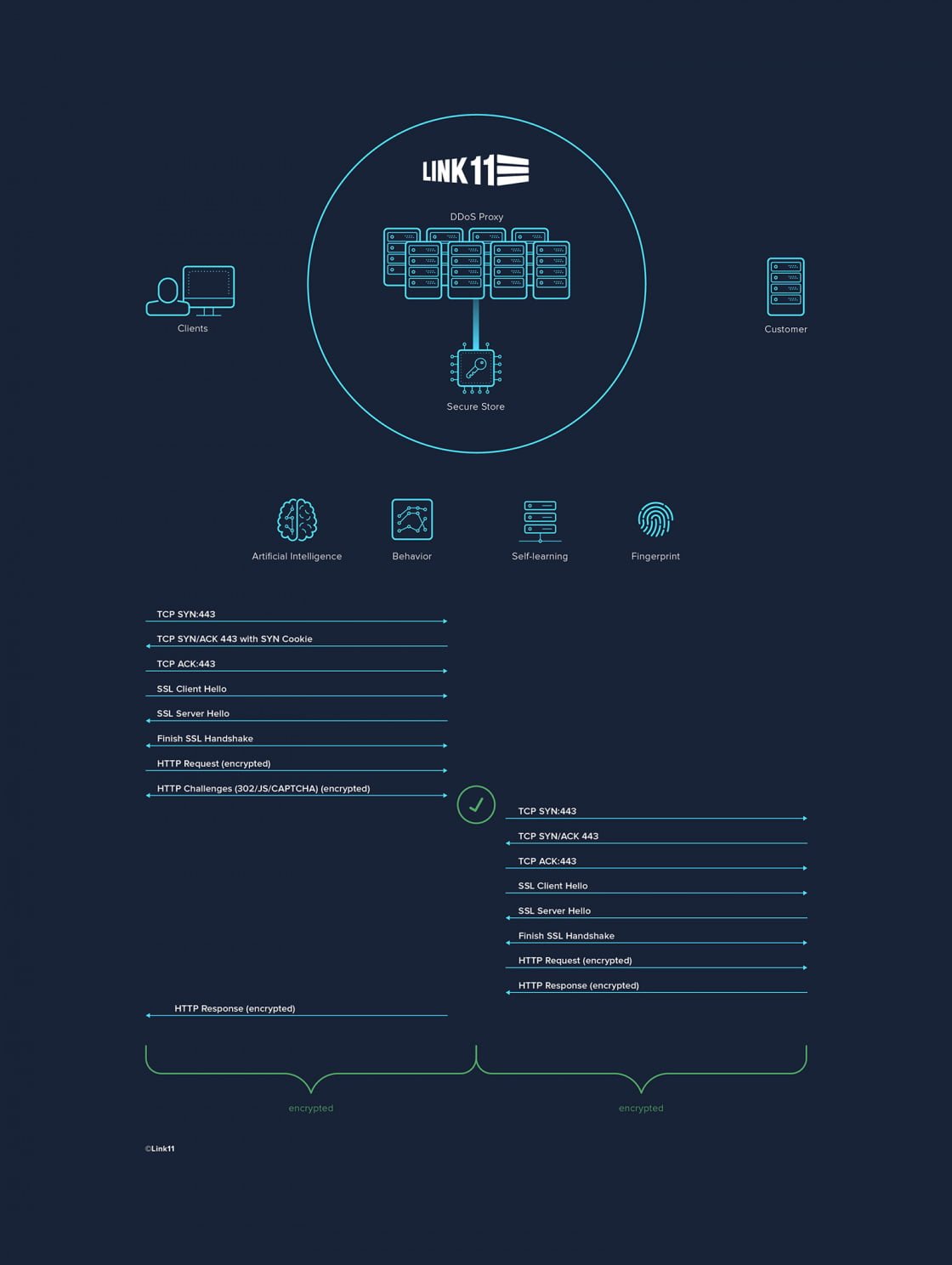

Eine SSL-verschlüsselte http-Kommunikation über TCP sieht wie folgt aus:

Die Termination der von den Clients ausgehenden SSL-Verbindungen erfolgt initial auf den Link11 Proxies. Diese haben somit die Möglichkeit den entschlüsselten Verkehr in ihre Analysen einzubeziehen. Es ist dabei nur auf dem jeweiligen terminierenden Proxy eine Sicht auf die Inhalte des Applikationsverkehrs möglich. Die hierbei zur Analyse der Bedrohungslage ermittelten/genutzten Daten sind statistischer Natur und dienen der Erstellung eines mathematischen Verkehrsmodells (der Baseline). Erhoben werden hierbei Kenngrößen (Anzahl/Sekunde) inklusive ihres zeitlichen Verlaufs. Beispiele hierfür sind:

Die Daten werden auf Basis der anfragenden Client-IPs analysiert, die Client-IPs selbst fließen nicht in die Baselines ein. Ein Tracking der GET Requests führt hier zur entsprechenden Baseline für diesen Request-Typ:

Quelle: Link11 Baselining (©Link11)

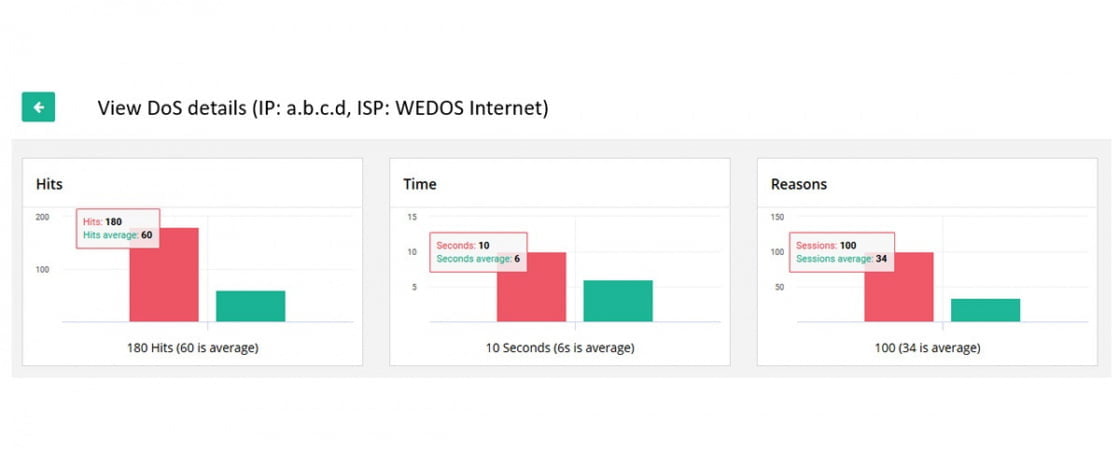

Die anschließende Angriffserkennung erfolgt auf Basis der ermittelten Baselines. Clients, welche erhebliche Abweichungen von den Baselines aufweisen, bekommen in einem internen Scoring-Modell anstelle des Status „normal“ den Status „verdächtig“.

Ihre IP-Adressen dienen ab dieser Einstufung als Identifikations-Kriterium, da es sich um Angriffe von diesen Quellen handeln könnte. Challenging-Mechanismen wie HTTP 302 Redirects, JavaScript und Captchas (je nach Konfiguration) greifen auf Basis verdächtiger IP-Adressen ein.

Sollten die Filter-Algorithmen final entscheiden, dass es sich um einen Angriff handelt, so landen die Adressen zusammen mit den Kriterien, welche zur Erkennung genutzt wurden, in den Log-Dateien des Link11 Web Protection Dienstes. Der zugehörige Angriffsverkehr wird blockiert. Eine weitere Verarbeitung der IP-Adressen auf Seiten von Link11 findet nicht statt.

Die über das Link11 WebPortal zugängliche Auswertung einer solchen Log-Meldung sieht wie folgt aus (Angreifer IP: a.b.c.d):

Quelle: Link11 Webportal (©Link11)

Zur maximalen Sicherheit auf den beiden Übertragungskanälen (Client <> Proxy / Proxy <> Backend) bietet Link11 die Möglichkeit, die jeweils neusten SSL/TLS-Versionen und Ciphers zu nutzen. Features wie PFS, HSTS etc. werden selbstverständlich unterstützt.

Aufkommende Sicherheitslücken im Bereich SSL/TLS werden nach Bekanntgabe umgehend analysiert und entsprechende Maßnahmen zum Schutz eingeleitet, sofern sie für den Link11 Web Protection Dienst relevant sind.

Beispiele aus der Vergangenheit sind hier:

| Exploit / Vulnerability | Link11 Fix nach Veröffentlichung |

| Poodle | < 1h |

| Logjam | Zu keinem Zeitpunkt verwundbar |

| Heartbleed | Zu keinem Zeitpunkt verwundbar |

| FREAK | Zu keinem Zeitpunkt verwundbar |

Im Rahmen des Schutzes vor SSL-verschlüsselten Angriffen sind die Proxies innerhalb der Link11 Infrastruktur zum einen selbst Zielpunkt von legitimer Kommunikation als auch potentieller Angriffspunkt. Damit hier ein bestmöglicher Schutz gewährleistet ist, befinden sich alle Link11 Proxies in einem durch den Link11 Infrastructure Protection Dienst geschützten Netz. Dieser analysiert den Netzwerkverkehr (auf Layer 3-7) in Richtung der Web Protection Infrastruktur ohne Kenntnisse der verschlüsselten Inhalte.

Kommunikationsfluss – schematische Darstellung:

Bei der Nutzung von Link11’s Cloud-basiertem Web Protection-Dienst im Bereich SSL ist der Schutz sensibler und personenbezogener Daten vor unerlaubten Zugriffen jederzeit sichergestellt. Kritische Elemente wie das Zertifikats/Key-Paar werden mit maximal möglichem Schutz verschlüsselt und nach neusten Standards gesichert abgelegt, so dass ein Zugriff Dritter unmöglich ist.

(1) Google: HTTPS encryption on the web