Im Oktober 2022 war erstmals von DDoSia die Rede, als die pro-russische Hackergruppe NoName057(16) mit Hilfe des sozialen Netzwerks Telegram die Existenz des neuen DDoS-Projeks bestätigte. Das Projekt selbst gilt als Nachfolger des ehemaligen Bobik Botnets, dass im September 2022 erfolgreich bekämpft und aufgelöst werden konnte.

Seitdem wächst und wächst DDoSia – während im Oktober 2022 etwa 400 Mitglieder gezählt wurden, geht man mittlerweile von über 10.000 aus. Ein explosiver Anstieg um den Faktor 25. Auf Telegram lässt sich ebenso verfolgen, wie das Interesse immer stärker zunimmt. Mittlerweile haben über 45.000 Menschen den russischen Hauptaccount dort abonniert. Tendenz weiter steigend.

DDoSia ist ein Toolkit, das speziell von der Hackergruppierung NoName057(16) für DDoS-Angriffe konzipiert und vornehmlich für Angriffe gegen Länder genutzt wird, die sich kritisch gegenüber der russischen Invasion in der Ukraine ausgesprochen haben.

Ursprünglich wurde das DDoSia-Tool in Python geschrieben und nutzt CPU-Threads, um eine Vielzahl von Netzwerkanfragen zur gleichen Zeit zu starten. Aufgrund der mangelnden Effizienz wechselten die Hacker allerdings von Python auf Go, um die erzielten Ergebnisse zu verbessern.

Die neuen Go-Varianten scheinen nun zudem plattformübergreifend zu funktionieren, da Varianten für alle wichtigen Betriebssysteme (Windows, MacOS, Linux, Android) entdeckt werden konnten. Die Gruppierung entwickelt das Projekt ständig weiter um die Angriffe so effektiv wie nur möglich zu gestalten und potenzielle Gegenmaßnahmen proaktiv auszuhebeln.

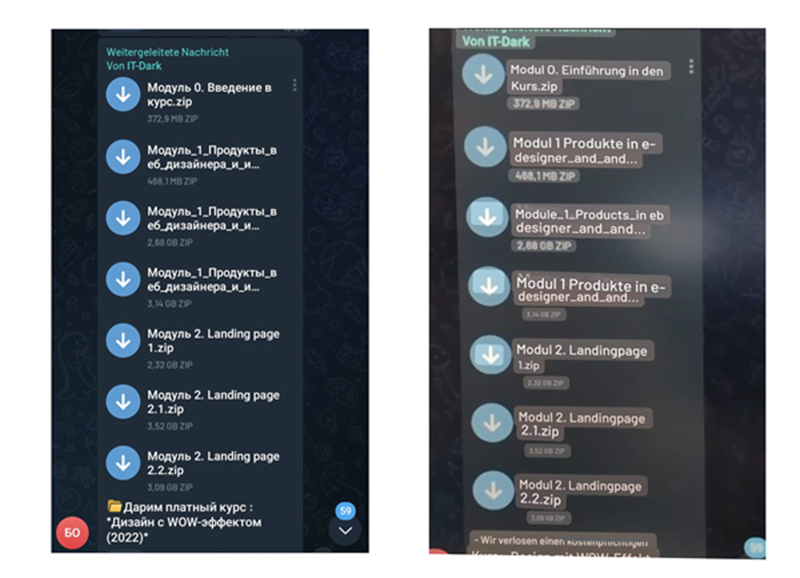

Die DDoS-Angriffe werden direkt über Telegram organisiert, um Ziele zu bündeln und so für den größtmöglichen Schaden zu sorgen. Die Teilnehmer erhalten außerdem speziell entwickelte Malware zum Download bereitgestellt, die per ZIP-Archiv verteilt wird und nach eigenem Ermessen eingesetzt werden kann. Diese Malware wird auf bereits kontrollierte Computersysteme eingeschleust, um diese als zusätzliche Feuerkraft für das Botnet einzusetzen.

Im Angriffsfall wird die IP-Adresse mit Hilfe eines VPNs verschleiert, was oft übliche Geoblocking-Schutzmaßnahmen unwirksam macht. Zudem bekommen Interessierte dort Tutorials angeboten, wie Angriffe möglichst einfach umgesetzt werden können und Moderatoren agieren dort als eine Art Kundenservice, an die sich bei Fragen gewandt werden kann.

Bild: Hilfestellungen für alle Teilnehmer als Download verpackt

Um das Botnet stetig zu vergrößern und neue Teilnehmer für das Projekt zu rekrutieren, lockt die Hackergruppe mit einer Belohnung in Form von Kryptowährung. Interessierte bekommen eine persönliche ID zugeteilt, die mit der Krypto-Wallet verknüpft ist. Jeder Angriff, an dem der Teilnehmer beteiligt ist, lässt dann das digitale Portemonnaie klingeln und animiert dazu, sich an weiteren Übergriffen zu beteiligen.

Ein Bericht der Analysten von Sekoia listet 486 Webseiten auf, die zwischen Mai und Juni 2023 von DDoSia angegriffen wurden. Durchschnittlich werden knapp 15 Webauftritte pro Tag von dem Botnet beschossen. Bis Juni 2023 fokussierte sich die Gruppierung auf Länder im östlichen Teil Europas. Neben Polen und der Ukraine geriet vor allem Litauen zusehends in das Visier der kriminellen Hackergruppierung.

Es ist allerdings festzustellen, dass die Angriffe immer weiter gen Westen rollen. Neben einer Vielzahl von italienischen und französischen Webseiten gehörte beispielsweise der Web-Auftritt der deutschen Außenministerin Annalena Baerbock zu den Top 50 der meistangegriffenen Webseiten. Aber auch mehrere Webauftritte deutscher Bundesbehörden oder Bundesländer wurden das Ziel von Attacken. Deutschland gehört bisher nicht zu einem der Hauptziele. Doch diese Situation kann sich in Zukunft schnell ändern.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat DDoSia mittlerweile in seiner alljährliche Aufklärung „Die Lage der IT-Sicherheit in Deutschland 2023“ inkludiert und empfohlen, sich auf potenzielle Angriffe vorzubereiten.

Da NoName057(16) das DDoS-Tool stetig weiterentwickelt und an die Gegebenheit anpasst, ist nicht davon auszugehen, ist davon auszugehen, dass es sich um ein langfristig angelegtes Projekt handelt. Anscheinend passt die Gruppe derzeit die verwendete Malware an eine Vielzahl von weiteren Betriebssystemen an, um das Zielspektrum weiter zu vergrößern. Das würde die Tore für deutlich mehr Attacken und größere Risiken öffnen.

Ein weiterer Aspekt ist die wachsende Community, die sich bei der Weiterentwicklung ebenso einbringt und neue Computersysteme infiziert und damit das zur Verfügung stehende Botnet weiter verstärkt. Daher ist nicht davon auszugehen, dass DDoSia in naher Zukunft in der Versenkung verschwindet – sogar ganz im Gegenteil.

Spezialisierte und sich stetig weiterentwickelnde Schutzlösungen sollten die erste Wahl sein, um sich vor DDoS-Gefahren wie dem DDoSia-Projekt zu schützen. Wird solch eine Option in ein durchdachtes Sicherheitskonzept inklusive Geoblocking und Schwachstellenscans eingebettet, kann ein verlässlicher Schutz aufgestellt werden.

Link11 ist auf solche Bedrohungsszenarios vorbereitet. Unsere Kunden werden automatisch vor solchen Angriffen geschützt, ohne dass eigene Änderungen vorgenommen werden müssen. Wenn Sie mehr zu diesem Thema erfahren möchten, können Sie sich gerne an einen unserer Sicherheitsexperten wenden. Wir helfen Ihnen gerne bei allen Fragen rund um die Cybersicherheit und beraten Sie gerne unverbindlich zu effektiven Schutzmaßnahmen.