Inhalt

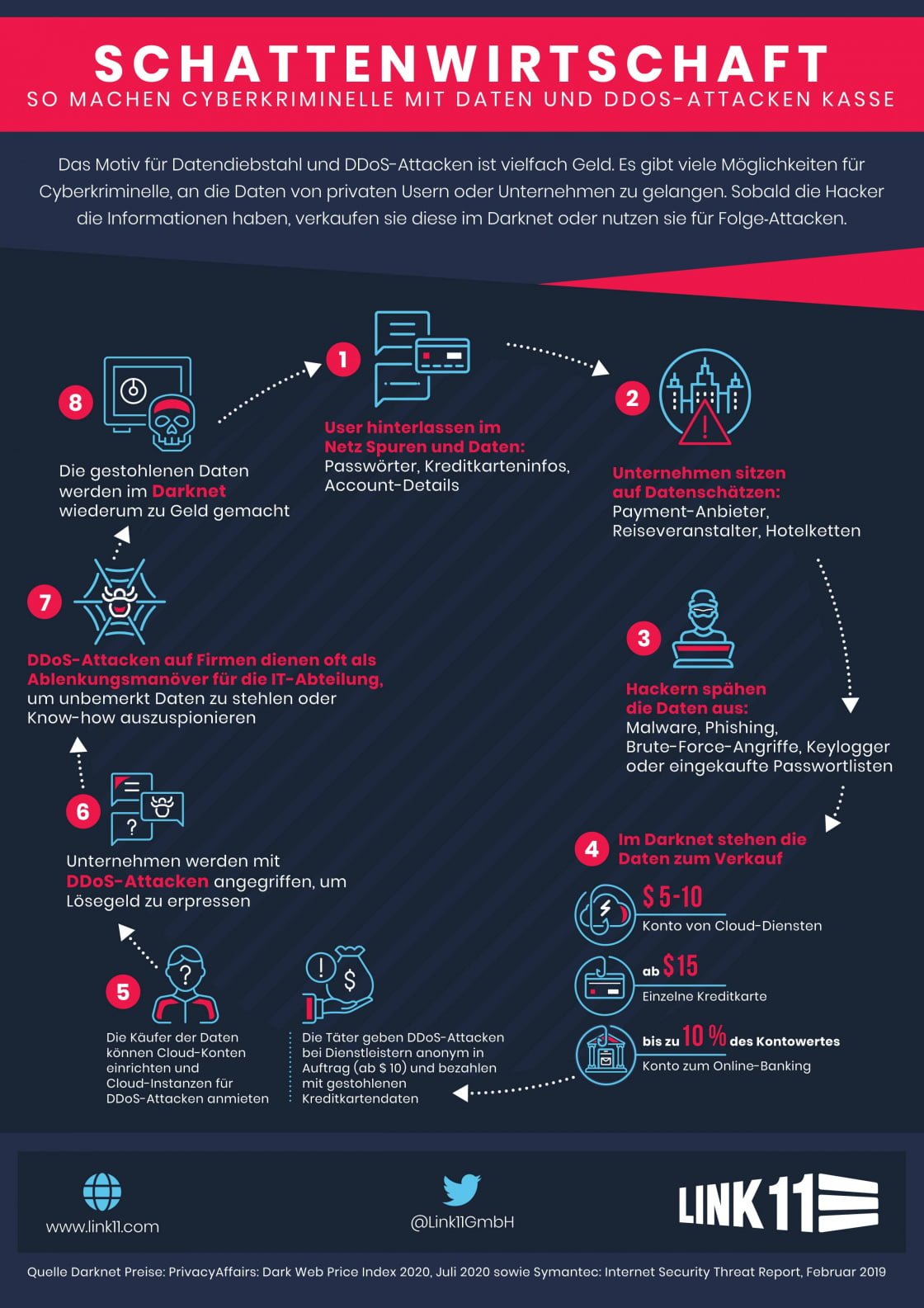

Die Infografik zeigt, wie Wertschöpfungsketten in der Cyberkriminalität funktionieren: Hacker stehlen Daten, missbrauchen sie für DDoS-Attacken oder schlagen im Darknet daraus Kapital

Analog zur realen Wirtschaft hat sich eine Untergrundökonomie entwickelt, die über differenzierte Wertschöpfungsketten verfügt. Diese basieren vielfach auf Daten, deren steigender Handelswert sie für Cyberkriminelle interessant macht. Die Wertschöpfung umfasst mehrere Stufen und lässt sich grob in die folgenden Phasen einteilen:

- Ausspähen von Daten

- Verkauf von Daten auf digitalen Markplätzen oder Erpressung der bestohlenen Unternehmen

- Weiterverwendung der eingekauften Daten für weitere Cyber-Angriffe wie DDoS-Attacken.

Das Ausspähen von Daten

Neben den Endnutzern, also den Verbrauchern, produzieren vor allem Firmen Daten. Bis 2025 sollen die Datenvolumen der Unternehmen ca. 80 % der Gesamtmenge aller Daten ausmachen: Nutzungsdaten, Produktionsdaten, Kundendatenbanken aber auch Daten über die Unternehmen selbst. Reiseveranstalter, Banken, Versicherer, Online-Händler sitzen sprichwörtlich auf riesigen Datenschätzen. Wie groß diese sind, wird immer dann deutlich, wenn es zu einem Datendiebstahl oder einer Datenpanne kommt. Die Täter nutzen verschiedene Wege, um sich Zugang zu den Unternehmens-Netzwerken und -Datenbanken zu verschaffen. Sie setzen etwa bei veralteter Software oder unzureichend konfigurierten Firewalls (Malware) an, hacken mobile Arbeitsgeräte oder schwache Passwörter (Brute-Force-Attacken). Oft platzieren sie auch DDoS-Attacken, die die IT-Abteilung auf Trab halten, um dann unbemerkt auf die Daten zuzugreifen.

Daten werden verkauft

Im Internet kann man alles kaufen – und verkaufen. Cyberkriminelle, die Daten gestohlen haben, gehen in der Regel nicht das Risiko ein, die Daten selbst zu missbrauchen. Viel sicherer und lukrativer ist ihr Weiterverkauf. Digitale Marktplätze haben sich zum idealen Handelsplatz für Daten entwickelt. Sowohl im Darknet als inzwischen auch im Clear-Web treffen Käufer und Verkäufer aufeinander. Je nach Qualität, Umfang und Aktualität der Daten reichen die Preise von wenigen US-Dollar-Cent bis hin zu einem US-Dollar je Datensatz. Dass sich Daten mehrfach verkaufen lassen, steigert den Gewinn. Die Bezahlung erfolgt meist mit anonymen Kryptowährungen wie Bitcoin. Eine neuere Variante setzt darauf, ein Unternehmen mit den gestohlenen Daten zu erpressen. Zahlen die Opfer nicht, landen die Informationen im Netz.

Eingekaufte Daten ermöglichen Aufbau von Cybercrime-Infrastruktur

Mit den eingekauften Daten können Cyberkriminelle verschiedene Aktivitäten im Internet ausführen, wie online einkaufen oder digitale Bezahldienste nutzen. Bei diesen Formen von Identitätsdiebstahl geht es darum, schnell Geld zu machen und sich zu bereichern. Eine weitere Anwendung der Daten besteht in der Erstellung von Accounts bei Public-Cloud-Services. Die Täter mieten sich Cloud-Computing-Power an, die auf die eingekauften Kreditkartendaten abgerechnet wird. Mit vorgefertigten Skripten überprüfen sie automatisiert, welche Daten für eine Kontoanmeldung valide sind. Des Weiteren verschaffen sich die Täter über unzureichend geschützte APIs Zugang zu schon existierenden Cloud-Konten und manipulieren diese. Das Aufspielen von Schadprogrammen auf die virtuellen Server, die bei der Ausführung verschiedener Cyber-Attacken helfen, ist für die Täter ebenso ein Kinderspiel. Besonders bei DDoS-Attacken, mit denen der Angreifer Server und Netzwerke eines Unternehmens gezielt überlastet, haben sich die gefakten Cloud-Konten bewährt. Der Grund: Cloud-Computing bietet beliebig viel Rechenleistung und bandbreitenstarke Internetanbindungen. Das sind ideale Voraussetzungen für schlagkräftige DDoS-Attacken.

Cyber-Erpressungen mit DDoS-Attacken bringen Geld

Von DDoS-Attacken geht eine große Gefahr aus, weil sie bei unzureichendem Schutz zum langandauernden Ausfall wichtiger Dienste und ganzer Systeme führen können. Sogenannte DDoS-Erpresser attackieren daher immer öfter Unternehmen. Mithilfe der angemieteten Cloud-Server greifen sie die IT-Infrastruktur ihres Opfers an, um ihm kurz darauf Lösegeldforderungen per E-Mail zu übermitteln. Hier geht es vielfach um Summen im sechsstelligen Bereich. Zahlt die Firma nicht, wird sie erneut angegriffen. Nur wenn die Cyberkriminellen beim Zielunternehmen einen funktionierenden DDoS-Schutz erkennen, lassen sie von der Erpressung ab.

Manchmal ist die operative Hektik bei der Abwehr einer laufenden DDoS-Attacke von den Angreifern genau kalkuliert. Sie platzieren die Angriffe als Ablenkungsmanöver, das das IT-Team im Unternehmen auf Trab hält. Währenddessen können sie sich im Hintergrund unbemerkt Zugriff auf das Firmennetzwerk verschaffen, Malware einschleusen oder Daten abgreifen. Oft dauert es Wochen und Monate, bis ein Datendiebstahl bemerkt und mit früheren Attacken in Zusammenhang gebracht wird.

Für die Unternehmen ist es daher umso entscheidender, die verschiedenen Aktivitäten wie DDoS-Attacken und Netzwerk-Zugriffe miteinander in Beziehung zu setzen und zu überprüfen, ob es weitere Auffälligkeiten gab. Die Datenmengen, die dabei auf komplexe Anomalien zu kontrollieren sind, sind für Menschen kaum noch zu bewältigen. Für künstliche Intelligenz dagegen ist genau diese Aufgabe kein Problem. Sie setzt die Einzeldaten in Echtzeit zueinander in Beziehung und hilft so, IT-Sicherheits-Silos zu vermeiden.

Quellen:

Wiwo: Weltweite Datenmengen sollen bis 2025 auf 175 Zetabytes wachsen – 8 mal so viel wie 2017, November 2018