Inhalt

DDoS-Angreifer zwangen die DNS-Infrastrukturen von DYN am 21. Oktober 2016 vermutlich mit DNS Water Torture-Attacken in die Knie. Das Link11 Security Operation Center erklärt Hintergründe zur Angriffsmethode sowie der Attackenstärke und erklärt Abwehrstrategien wie Plausibilitätschecks, den Aufbau einer Anycast-DNS-Infrastruktur, kurze TTLs und das Setzen von Rate-Limits.

Am 21. Oktober 2016 wurden die Name-Server des US-amerikanischen Unternehmens DYN von mehreren DDoS-Wellen getroffen. Die Angriffe waren so erfolgreich, dass wichtige Plattformen wie Amazon, Twitter, Spotify und Netflix über Stunden nicht erreichbar waren. Wie schafften es die Angreifer, dass die Webseiten der größten Internetplayer zum Teil nicht mehr aufgerufen werden konnten? Das Link11 Security Operation Center, mit seiner Expertise in der DDoS-Abwehr, im Netzwerk-Management und im Hosting, ist dieser Frage nachgegangen.

Angriffsmethode: DNS Water Torture Attacke

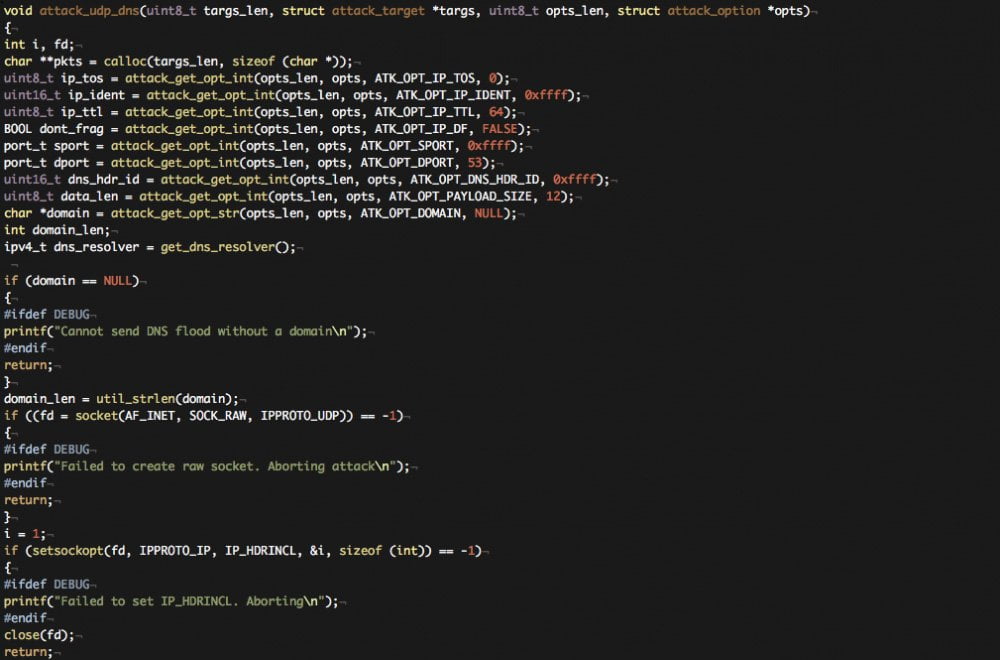

Immer, wenn ein Client (Smartphone, Laptop oder auch IoT-Gerät) eine Webseite ansteuern will, muss es über einen Name-Server die IP-Adresse abfragen. Name-Server sind verpflichtet, jede Anfrage zu beantworten. Diese Regel machten sich die Angreifer nach Analyse des LSOC zunutze und starteten DNS Water Torture Attacken mit TCP SYN-Floods und UPD-Traffic, die auf den Port 53 zielten. Die Täter ließen infizierte Clients aus dem Mirai Botnet random-generierte, nicht legitime Subdomains wie beispielsweise xzy3b8.amazon.de anfragen. Die vorgeschalteten Provider Resolver konnten diese manipulierten Requests nicht aus ihrem Cache beantworten und leiteten sie direkt an den Name-Server weiter. Durch diesen Trick erreichte die Name-Server-Infrastruktur von DYN eine Überlast von Anfragen, unter der sie zusammenbrach. Twitter, Spotify, Paypal, Netflix, Airbnb und Amazon nutzen alle DYN als Name-Server-Dienstleister. Daher erzielte der Ausfall der Infrastruktur so große Wirkung. Die Ausführung von Water Torture-Attacken ist eine von vielen Funktionen im Mirai-Botnetz. Das zeigt eine Analyse des Quellcodes, der auf github.com veröffentlicht wurde.*

Weniger als 1,2 Tbps Angriffsbandbreite

In einer Beispielrechnung zeigt sich, wie schnell durch Umgehung des Cachings ein großer Overload aufgebaut werden kann: Ein DNS-Request benötigt ca. 76 Byte, also rund 600 Bps. Mit nur 1,6 Millionen Anfragen – und hier geht es um die Anfragen nach den populärsten und meistgenutzten Webseiten in den Staaten – kann eine Angriffsbandbreite von 1 Gbps erreicht werden. 16 Millionen Requests ergeben eine Attackenstärke von 10 Gbps usw. Solche Bandbreiten können für eine Infrastruktur, die zum Großteil auf Caching aufbaut, sehr schnell kritisch werden.

Daher bräuchte es auch keine 1,2 Tbps Attackenstärke – wie einige Medien geschrieben haben – um Name-Server in die Knie zu zwingen. Löst man die 1,2 Tbps nach der oben angewandten Berechnung auf, dann müssten die Angreifer 1,920 Milliarden Anfragen generieren. Das würde bedeuten: Jeder Internetnutzer auf der Welt hätte im Sekundentakt beim Name-Server einen neuen Request starten müssen.

Abwehrstrategie für Name-Server: Legitimitäts-Check für DNS-Anfragen

Für einen Name-Server scheint jede Anfrage legitim. Er kann nicht erkennen, ob die Abfrage einer random-generierten Subdomain manipuliert und Teil einer DDoS-Attacke ist. Intelligente Filter-Algorthythmen von DDoS-Schutzlösungen erkennen dies hingegen sehr genau. Sie bauen sich eine Liste von legitimen Domains und Subdomains wie shop.Domain.com, static.Domain.com, mail.Domain.com usw. auf. Steigt der Netzwerk-Traffic über einen Schwellwert, werden Anfragen, die nicht in diese Liste passen, herausgefiltert, noch bevor sie den Name-Server erreichen.

Abwehrstrategie für Name-Server: Anycast-DNS-Infrastruktur und kurze TTL

Um auf DDoS-Angriffe vorbereitet zu sein, sollten DNS-Dienstleister immer eine Anycast-Infrastruktur mit mehreren geografisch verteilten Servern nutzen. Anfragen werden dann immer an nächstgelegene Server geroutet. Einzelne Server-Ausfälle lassen sich so auffangen. Das LSOC hat eine Name-Server-Analyse der Top-Domains in Deutschland durchgeführt. Mit dem Ergebnis: Nur 35% der Top-Seiten nutzen eine Anycast-DNS-Infrastruktur. Die anderen Webseiten hängen von der Verfügbarkeit eines lokalen Name-Servers ab, der schon mit einer relativ kleinen DDoS-Attacke überflutet werden kann.

Neben dem Netzwerk-Aufbau spielt auch die Time-to-Live (TTL), also die Speicherdauer für gültige Adress-Informationen, eine wichtige Rolle. Eine lange TTL mindert die Flexibilität bei der Server-Konfiguration. Änderungen werden erst nach Ablauf der TTL wirksam. Daher halten viele Server-Betreiber die TTL niedrig. Das bewirkt aber einen Ausfall, wenn der Webserver offline ist.

Abwehrstrategie für Provider Resolver: Rate-Limiting

Viele Provider in Deutschland setzen bewusst ein Rate-Limit für Anfragen. Sie begrenzen die Requests, die ein einzelner Client pro Sekunde starten darf. Damit lässt sich verhindern, dass Bots in hoher Taktung wiederholte DNS-Anfragen stellen. Angreifer könnten dies umgehen, indem sie in die Masse gehen und noch mehr infizierte Devices aktivieren. Das LSOC empfiehlt dennoch die konsequente Anwendung eines Rate-Limits für Provider Resolver.

Ein Team aus erfahren DDoS-Schutzexperten bildet das Link11 Security Operation Center (LSOC). Im 24/7-Betrieb betreut es namhafte deutsche, österreichische und Schweizer Unternehmen beim Schutz vor Cybercrime und DDoS-Attacken. Neben dem Schutz vor DDoS-Angriffen ist es für das LSOC auch eine wichtige Aufgabe, Awareness für solche Sicherheitsrisiken und deren Konsequenzen in der Wirtschaft und in der Gesellschaft zu schaffen. Aus diesem Grund veröffentlicht das LSOC seit 2015 jedes Quartal einen DDoS-Report, in dem erstmalig Zahlen und Statistiken zu abgewehrten DDoS-Attacken für die DACH-Region veröffentlicht werden. Die aktuelle Ausgabe des DDoS-Reports finden Sie hier.