Inhalt

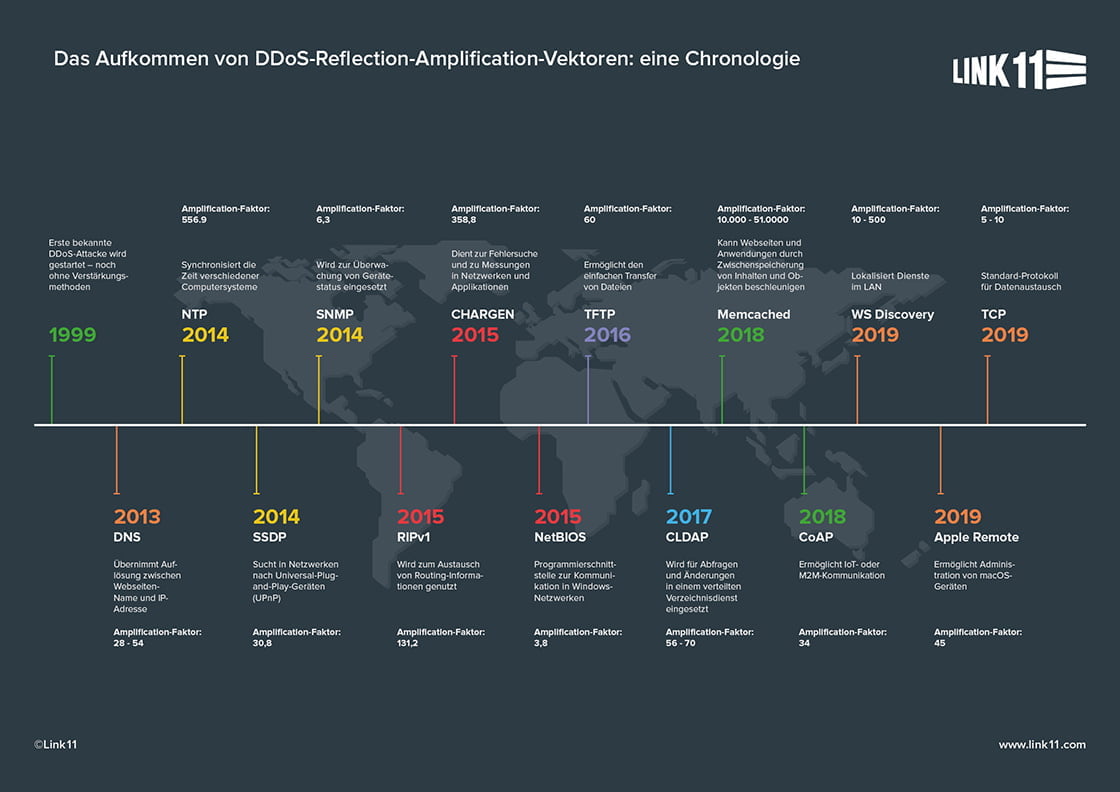

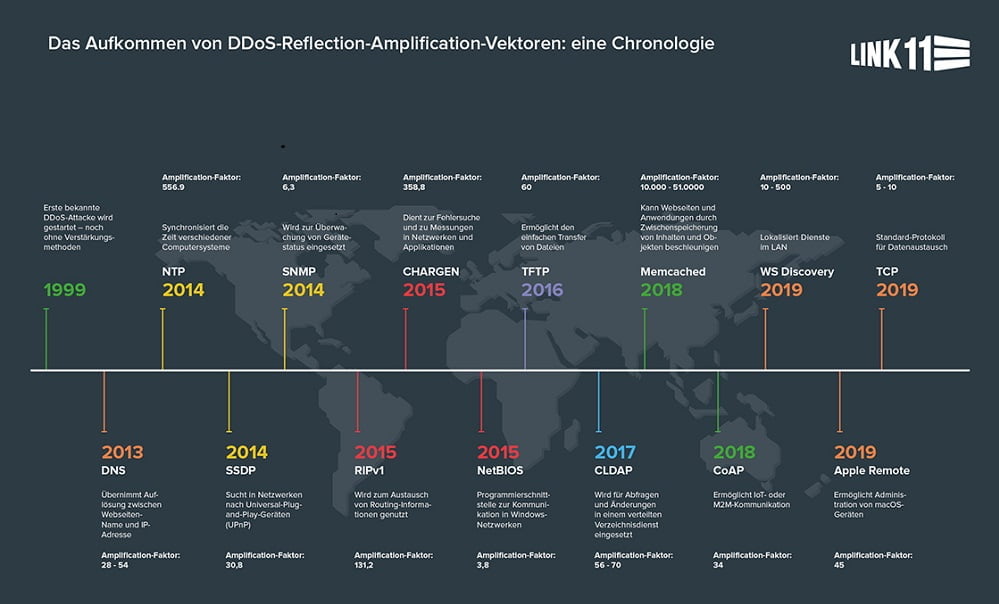

Die ersten Reflection-Amplification-Vektoren kamen 2013 auf, dabei handelte es sich um DNS und NTP. Seitdem ist das Spektrum der Vektoren, die zur Erhöhung der Schlagkraft eingesetzt werden, immer breiter geworden. Aktuell umfasst es über 20 Techniken.

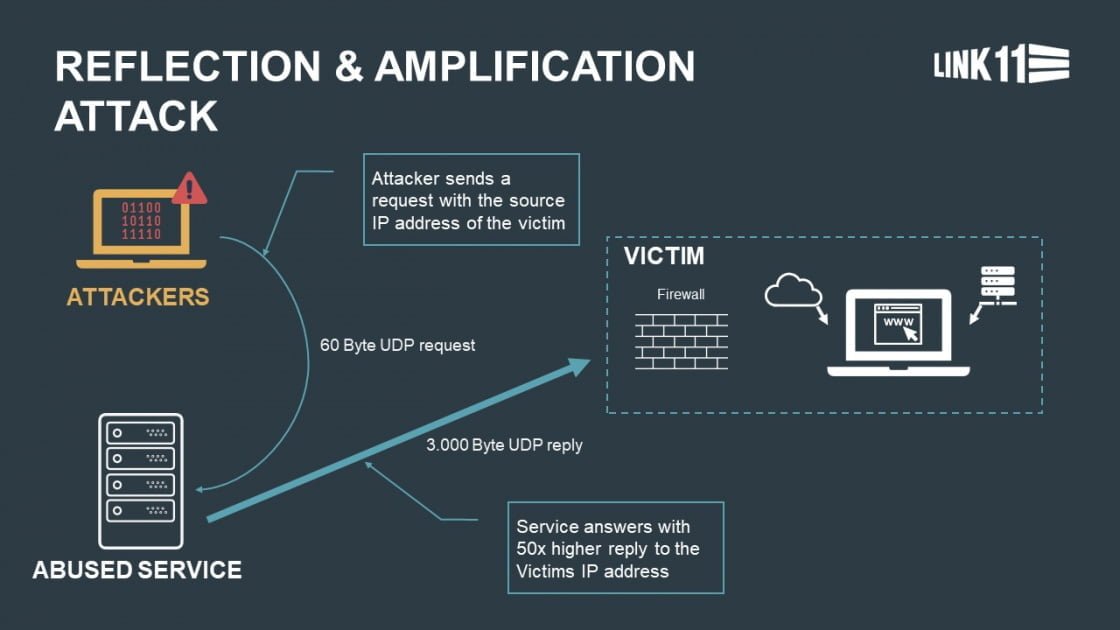

DDoS-Angreifer missbrauchen eine Vielzahl von Internet-Protokollen, um ihre Attacken zu verstärken. Die meisten Techniken, auch Vektoren genannt, fallen in die Kategorie Reflection-Amplification. Bei DDoS-Reflection geht es darum, die Antwort eines Service auf die IP-Adresse des Opfers zu lenken. Der Nebeneffekt ist, dass der Angriff so gut wie gar nicht zurückverfolgt werden kann. Dies nennt man Spoofing. Beliebte Reflektoren sind DNS-, NTP- oder CLDAP-Server. Bei DDoS-Amplification ist es das Ziel, dass die Antwort-Pakete an den gespooften Absender deutlich größer als die Anfragen ausfallen. Dieses Verstärkungspotenzial wird als Amplification-Faktor ausgewiesen. Auf eine 60 Bytes-lange Anfrage kann ein DNS-Server in bestimmten Fällen mit mehr als 3.000 Bytes antworten. Dann liegt ein Verstärkungsfaktor von 50 vor. Der größte bekannte Verstärkungsfaktor beträgt laut US Cert 51.000 und kann durch Memcached Server erreicht werden.

So laufen Reflection Amplification Attacken ab

Die ersten Reflection-Amplification-Vektoren kamen 2013 auf, dabei handelte es sich um DNS und NTP. Seitdem ist das Spektrum der Vektoren immer breiter geworden. Aktuell umfasst es über 20 Techniken, darunter Memcached Reflection, CLDAP und seit der 2. Jahreshälfte 2019 die beiden Vektoren WS Discovery und Apple Remote. Die Chronologie zeigt das Aufkommen der wichtigsten Vektoren inklusive ihres Gefährdungspotenzials.

Die ersten Reflection-Amplification-Vektoren kamen 2013 auf

Die Angreifer identifizieren permanent neue Schwachstellen und unzureichend geschützte Internet-Dienste und offene Services, die sich für Überlastungsangriffe missbrauchen lassen. Es ist nur eine Frage der Zeit, bis Angreifer für ihre DDoS-Attacken das nächste, schon lange existierende Protokoll für sich entdecken werden.