Inhalt

DDoS-Attacken der Gruppierung „Anonymous“ sorgen regelmäßig für Schlagzeilen. Damit der digitale Protest gelingt, stellen die Aktivisten DDoS-Programme kostenfrei ins Netz. Das Link11 Security Operation Center (LSOC) hat eines der Tools untersucht.

Das Starten von DoS Angriffen ist heutzutage selbst für Anfänger und technische Laien problemlos möglich. Denn viele Nutzer stellen Attacken-Tools kostenfrei ins Internet. Die Gruppierung Anonymous macht ihre DoS-Programme seit Jahren der Allgemeinheit zugänglich. Eines dieser Tools ist das Programm „Anonymous Ping Attack“, das im Web frei verfügbar und dessen Download kostenlos ist. Es gehört zu einem Set von Tools inklusive Tutorials, mit denen jeder Internetnutzer Denial-of-Service-Angriffe gegen beliebige Ziele starten kann. Das Link11 Security Operation Center (LSOC) hat untersucht, wie das es funktioniert und welche Gefahr von den Attacken ausgeht.

Der Name des Programms verweist auf Ping-Attacken, eine besondere Form von DoS-Angriffen. Eigentlich dienen PINGs der Erreichbarkeitsprüfung anderer Systeme und geben einen Indikator für die Übertragungszeitdauer. PINGs werden im Alltag genutzt, um Verbindungsprobleme und andere Vorkommnisse zu analysieren. Leider kann dieser Datenverkehr aber auch für Angriffe missbraucht werden.

Einfache Handhabung des Denial-of-Service-Tools

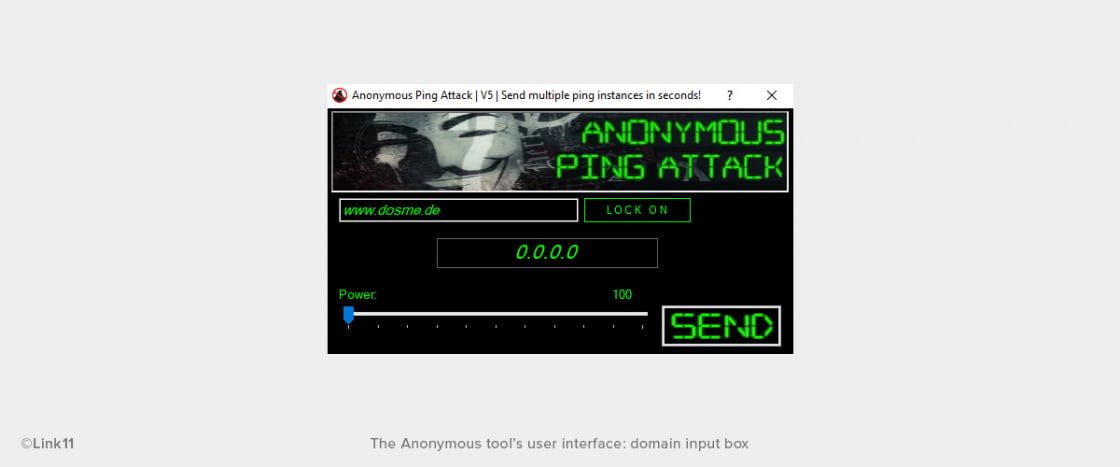

Nach dem Download und Entpacken des Anonymous-ZIP-Archives ist das Programm mit dem Namen „Anonymous Ping Attack.exe“ schnell installiert. Ein einfacher Doppelklick auf das Icon startet die DoS-Waffe. Die Benutzeroberfläche hat mit früheren Kommandozeilen-Tools mit Hunderten von Optionen nichts mehr gemein, sondern kommt in modernem Design daher und ist einfach zu bedienen.

Der Arbeitsaufwand beim Nutzer ist auf ein Minimum reduziert. Als einzige Angabe muss er den FQDN (Fully Qualified Domain Name) des Ziels, zum Beispiel die entsprechende Webseite, namentlich eingeben. (Für Testzwecke unterhält das LSOC die Domain www.dosme.de.) Ein Klick auf den „LOCK ON“-Button ermittelt die IP-Adresse des Ziels. Ein eigenes Verständnis davon, wie man DNS-Namen auflöst, ist damit nicht mehr notwendig.

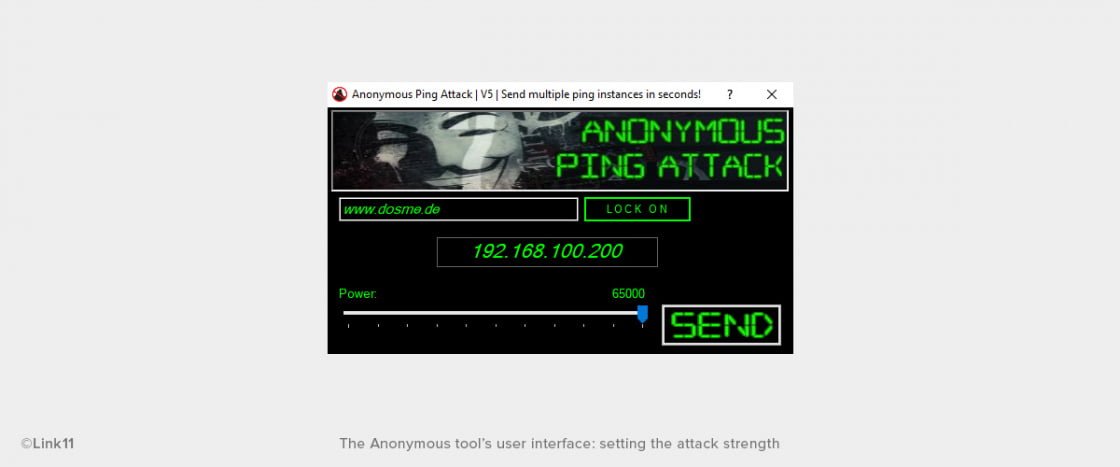

Danach lässt sich über einen Schieberegler die Stärke des Angriffs einstellen. Die Skala reicht von 100 bis 65000 und bestimmt die Größe der Daten innerhalb des PING Request in Bytes.

Das Aufsetzen der Attacke wird durch das Anklicken des „Send“-Buttons abgeschlossen. Jedes Senden startet einen ICMP Flood auf das selektierte Ziel, den Rest übernimmt das Programm.

Ping-Attacken in der Analyse

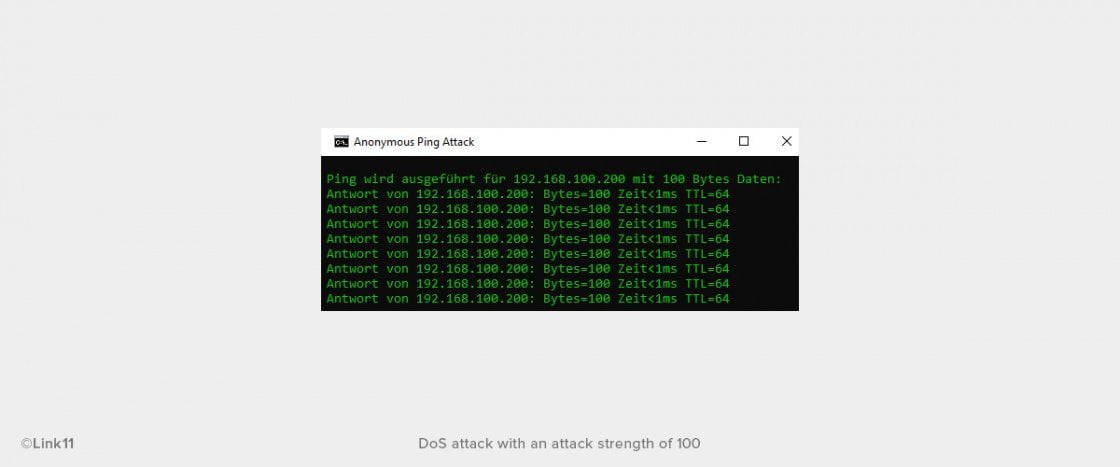

Bei jedem Klick auf den „Send“-Button öffnet sich ein CLI-Fenster.

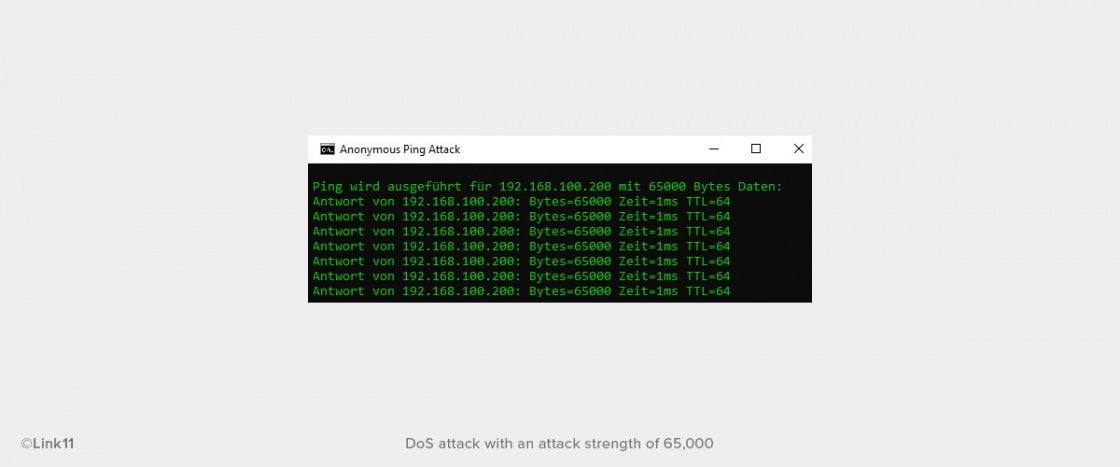

ine technisch versierte Person erkennt, dass hier ein PING ausgeführt wird, der 100 Bytes an Daten übermittelt. Wird die Attackenstärke auf 65000 erhöht, sind es PINGs mit je 65000 Datenbytes. Die Ansicht im CLI-Fenster ändert sich dabei wie folgt:

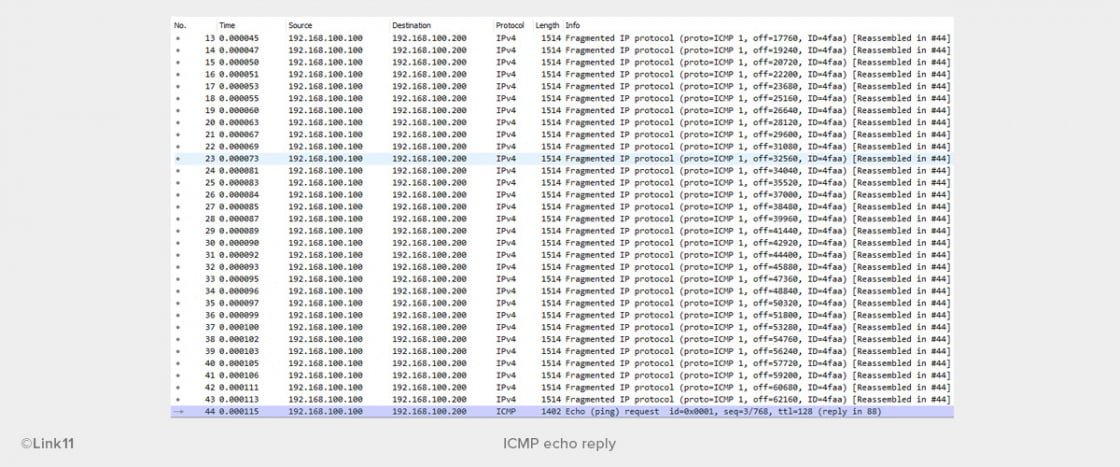

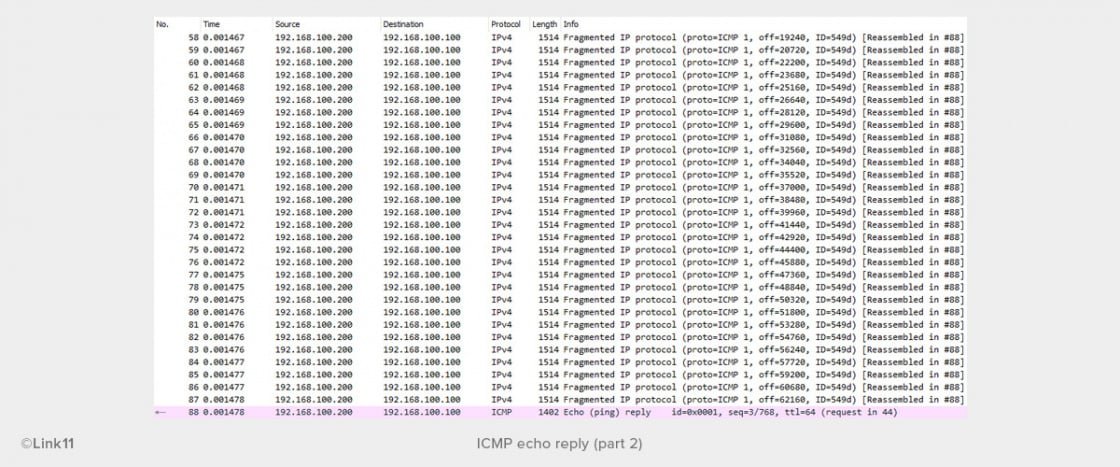

in einzelner PING bringt noch keinen Server ins Schwanken. Vom Angreifer aus werden pro PING (ICMP Echo Request) 44 Datenpakete in Richtung Ziel gesendet. Das Ziel sendet als ICMP Echo Reply ebenso viele Datenpakete in Richtung Angreifer, wie auf der Abbildung zu sehen ist.

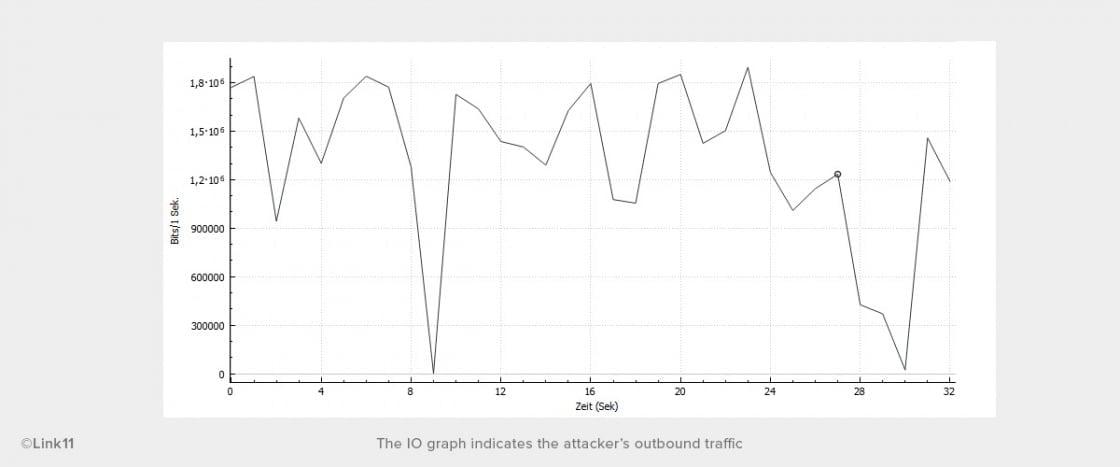

Startet der Angreifer durch mehrfaches Drücken von „SEND“ mehrere Angriffe parallel, prasseln schnell Tausende Pakete pro Sekunde auf das Ziel ein. Ein IO/Graph zeigt den ausgehenden Verkehr des Angreifers:

Massenangriffe mit DoS zuverlässig eliminieren

Als einzelner Angreifer kann das LSOC ca. 2 Mbps Angriffsverkehr erzeugen. Als Einzelevent betrachtet, ist das noch kein großes Problem. Sobald aber eine größere Gruppierung von Personen gemeinsam ein Ziel torpediert, entstehen schnell Angriffsvolumen von Hunderten Megabits pro Sekunde. Dann ist es wichtig, den Angriffstraffic sauber von regulären Internetzugriffen zu trennen. Bei zu vielen Anfragen ist eine Firewall schnell überlastet. DDoS-Filtercluster spezialisierter Schutzanbieter wie Link11 halten hingegen genügend Ressourcen vor, um auch großvolumige und lang anhaltende DoS-Attacken abzuwehren.