Inhalt

DNS Amplification-Angriffe sind eine Variante im Bereich von „verteilten Denial-Of-Service“–Angriffen, auch DDoS genannt. Angriffe vom Typ DNS-Amplification nutzen hierbei DNS-Server als „Verstärker“.

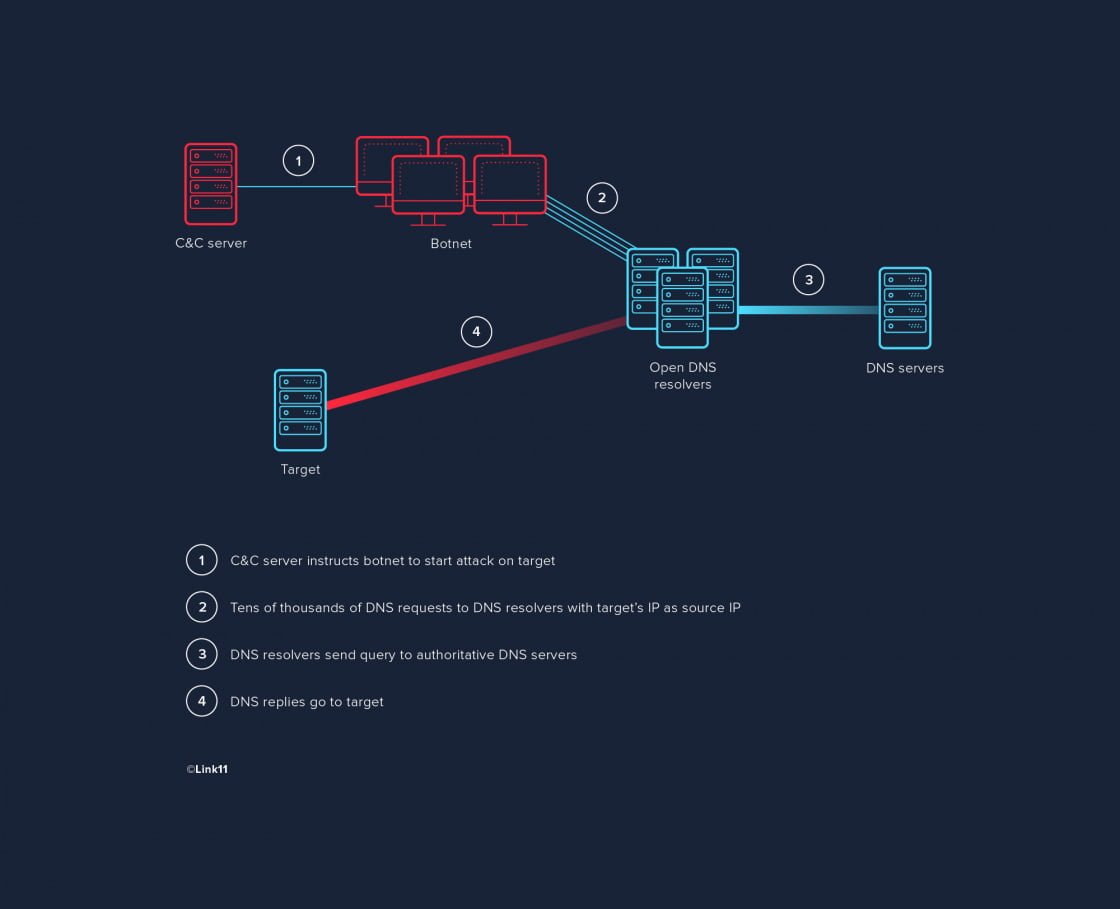

Der Angriff an sich erfolgt relativ simpel: Der Angreifer stellt über sein Botnetz Zehntausende DNS-Anfragen an einen oder mehrere öffentliche DNS-Resolver. Die Bots nutzen dabei die IP-Adresse des Angriffsziels als Absender-IP, sodass die Antworten der DNS-Resolver nicht an den Angreifer selbst, sondern in Richtung des Angriffsziels gesendet werden. Zehntausende Antworten werden dadurch von den DNS-Resolvern in Richtung des Angriffsziels gesendet.

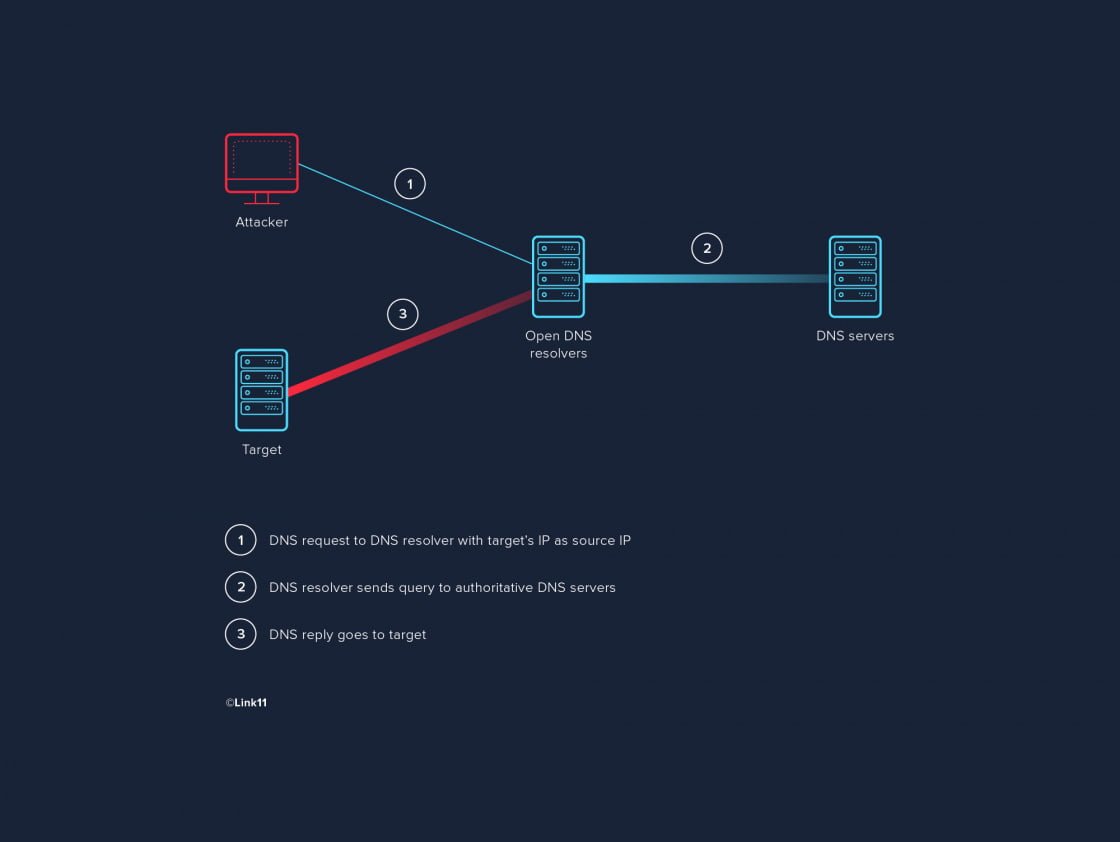

Die Kommunikation gestaltet sich dabei wie folgt (hier mit nur einem angreifenden Bot):

Der Angreifer nutzt zudem eine Eigenart des DNS–Protokolls: Die Anfragen in Richtung der DNS-Server sind häufig viel kleiner als die Antworten der DNS-Server. Eine Anfrage mit einer Größe von wenigen Bytes kann eine Antwort von Tausenden Bytes hervorrufen. Eine Anfrage mit einer Größe von 50 Bytes kann damit zu einer Antwort von 5000 Bytes führen – dies entspricht einer Verstärkung (Amplification) mit dem Faktor 100. Ein Angreifer muss somit nur einen Bruchteil der Daten senden, die sein Ziel treffen. Ein Bot mit einer Bandbreite von 10 Mbps kann somit einen Angriff von 1 Gbps führen – ein ganzes Botnetz kann damit einfach Hunderte von Gbps erreichen.

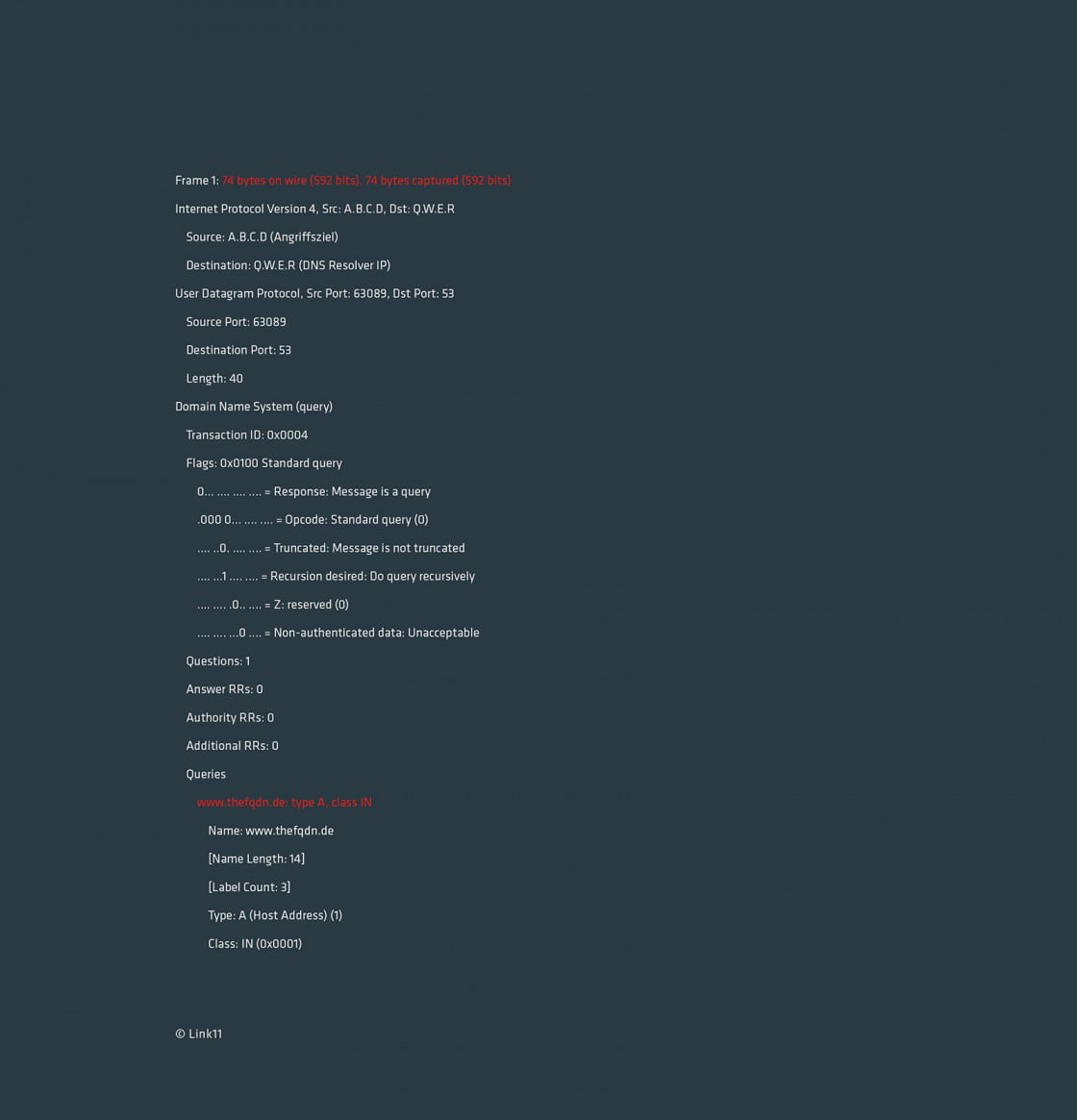

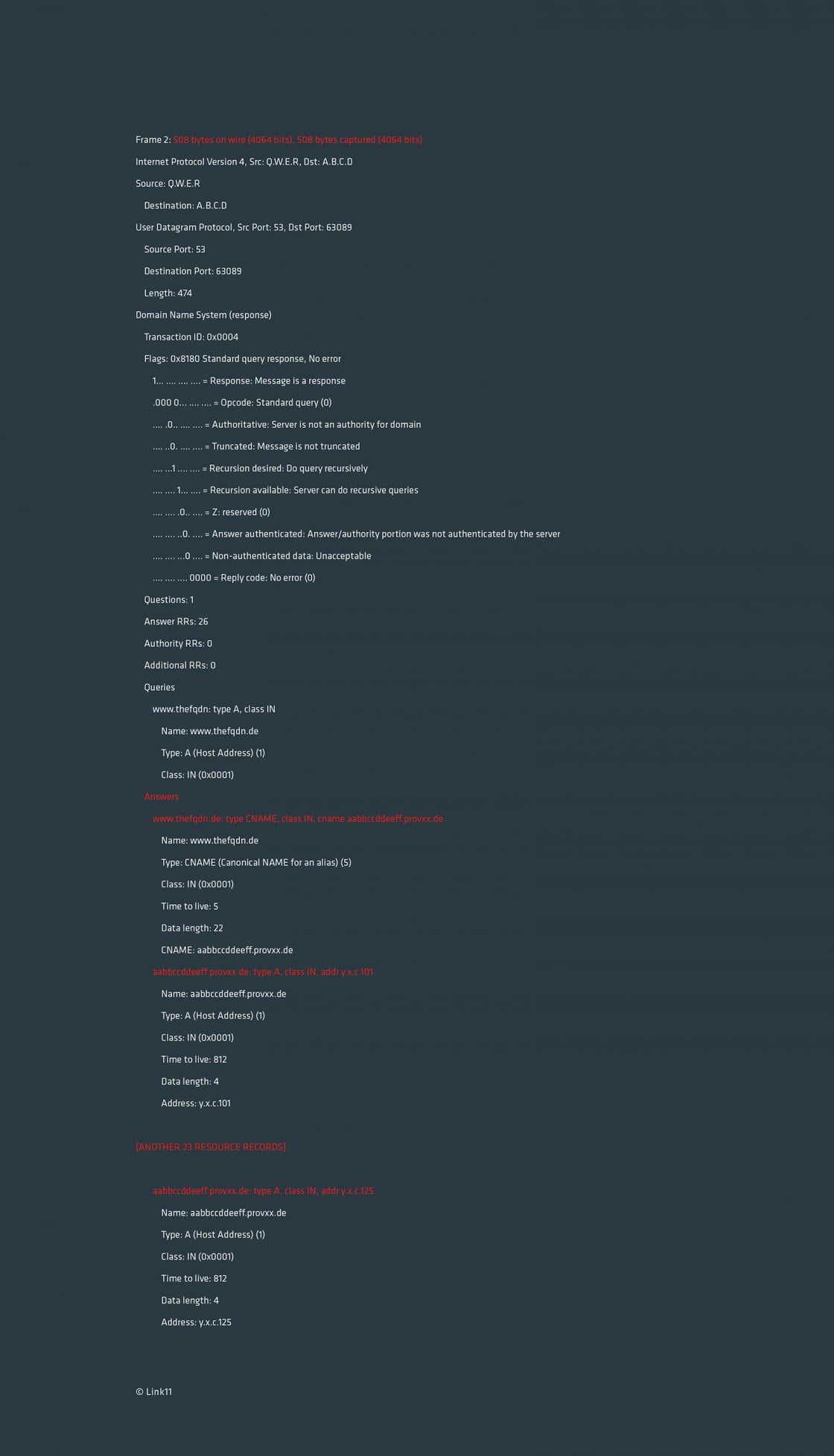

Selbst eine simple Anfrage nach einem A-Record mit einer Paketgröße von 74 Bytes kann zu einer Antwort von 508 Bytes führen (der Verstärkungsfaktor beträgt hierbei circa 7 (508/74)). Eine solche Anfrage mit der passenden Antwort könnte wie folgt aussehen (hier ohne Layer 2- und Layer 3-Header):

Anfrage von Client (IP A.B.C.D) an DNS-Resolver (IP Q.W.E.R) nach „www.thefqdn.de“ – Paketgröße 74 Bytes (©Link11)

Antwort von DNS-Resolver (IP Q.W.E.R) an Client (IP A.B.C.D) – Paketgröße 508 Bytes (©Link11)

Die Kommunikation des Botnetzes inklusive der Verstärkung gestaltet sich wie folgt:

Das Angriffsziel ist dabei mehreren Gefahren ausgesetzt:

- Überlastung der Internetanbindung

- Überlastung von Komponenten, welche die Pakete bearbeiten müssen

- etc.

Im schlimmsten Fall führt ein solcher Angriff zum kompletten Ausfall der Internetanbindung des Angriffsziels.