Inhalt

Die größte Bedrohung für zahlreiche Unternehmen stellt nicht das Handeln eines einzelnen Hackers dar, sondern ein Netzwerk aus kompromittierten Geräten, welches von einem entfernten Ort aus gesteuert wird. Ein stetiger Strom an Datenpaketen wird von Tausenden von Angreifern aus aller Welt auf Ihre Systeme geschleudert. Einem unserer Kunden wurde diese Bedrohung in Form einer massiven DDoS-Attacke zuteil. Dieser Angriff verdient aufgrund ihrer Größe, Geschwindigkeit und Komplexität eine besondere Beachtung.

Die Eskalation des Angriffs

Der Angriff erstreckte sich über mehrere Tage und zeichnete sich durch eine beispiellose Geschwindigkeit sowie Intensität aus. Wie die nachfolgende Grafik zeigt, stieg innerhalb eines Zeitraums von lediglich zwei Minuten die Datenrate von 25 Mbit/s auf ein beeindruckendes Niveau von 163.000 Mbit/s an. Diese rapide Eskalation kann selbst hochperformante Netzwerke überfordern und verdeutlicht die zunehmende Komplexität und Professionalität von Cyberangriffen.

Geografische Verteilung und Komplexität

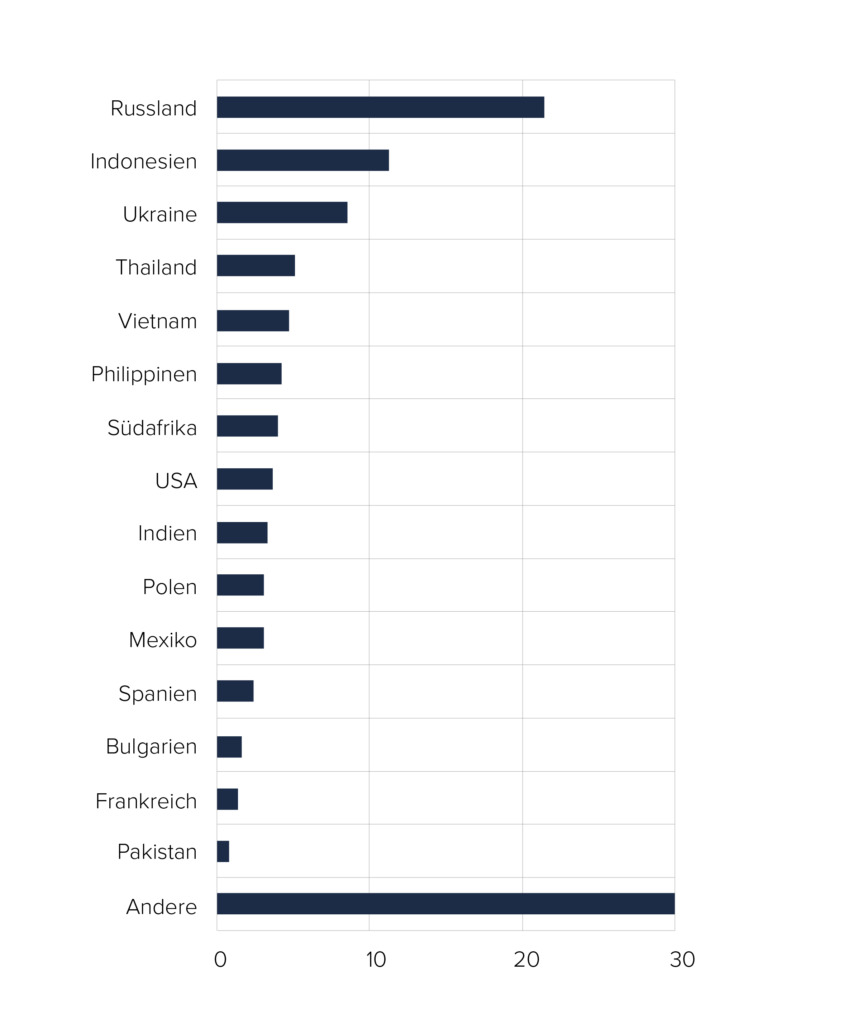

Die geografische Verteilung der Attacke auf über 146 Länder, mit einem besonders hohen Anteil aus Russland (21 %), lässt auf ein gut organisiertes und weitreichendes Botnet schließen. Die Verteilung des Angriffsverkehrs über verschiedene Scrubbing-Center hinweg, darunter auch Standorte in Asien und Nordamerika, veranschaulicht die Komplexität der Angriffsrouten. Die Tatsache, dass bei der Abwehr des Angriffs selbst weniger ausgelastete Standorte wie Hongkong und New York in die Attacke involviert waren, lässt auf ein hohes Maß an Planung und Koordination schließen.

Die geografische Vielfalt erschwert die Analyse der Angriffsherkunft und macht es schwierig, die genauen Motive der Angreifer zu identifizieren. Die auffällig stark gestreute Verteilung der Angriffe (großer Anteil „andere“ Quellen) lässt den Schluss zu, dass die Angreifer bewusst versucht haben, ihre Spuren zu verwischen. Dennoch könnte die geografische Verteilung der Attacke ein Indiz dafür sein, dass es sich hier um einen politisch motivierten Angriff gehandelt haben könnte.

Die vorliegende Attacke wies folgende technische Details auf:

- UDP-Floods, bei denen eine große Anzahl von UDP-Paketen an zufällige oder spezifische Ports gesendet wurde, mit dem Ziel, die Netzwerkverbindungen und Serverressourcen zu überlasten. Das User Datagram Protocol (UDP) ist ein verbindungsloses Protokoll, das keine Bestätigung für den Empfang erfordert. Eine hohe Paketverlustrate, eine erschwerte Verarbeitung legitimer Pakete sowie das Risiko eines potenziellen Dienstabsturzes sind zu beobachten.

- DNS-Amplification: Gefälschte DNS-Anfragen wurden an öffentliche DNS-Resolver mit einer gefälschten Quell-IP gesendet. Dadurch wurde eine große Menge an Antwortdaten zum Ziel geleitet. Eine exponentielle Erhöhung des Datenverkehrs sowie eine Überlastung des Ziels und potenziell auch der DNS-Resolver sind zu beobachten.

- IP-Fragmentierung, um die Paketfilterung zu erschweren. Dazu wurden große Datenpakete in kleinere Fragmente aufgeteilt. Dies resultiert in einer erhöhten CPU-Auslastung auf dem Zielsystem sowie einer erschwerten Erkennung von Angriffsmustern.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Das Botnetz

Die Analyse der Angriffsmuster lässt den Schluss zu, dass es sich um ein hochgradig organisiertes Botnetz mit über 70.000 kompromittierten Geräten handelt. Die immense Anzahl an infizierten Maschinen, verteilt über zahlreiche Internetdienstanbieter weltweit, unterstreicht die professionelle Natur des Angriffs. Die stark diversifizierte Herkunft der Angriffsvektoren erschwert die Identifizierung und Isolierung des Botnetzes erheblich. Es kann angenommen werden, dass die Angreifer Zugriff auf eine umfangreiche Infrastruktur haben, die es ihnen ermöglicht, ihre Aktivitäten über einen längeren Zeitraum aufrechtzuerhalten und ihre Identität zu verschleiern.

Mögliche Motive und Herausforderungen

Die Gründe für diese groß angelegte Attacke sind vielfältig und könnten sowohl finanziell als auch politisch motiviert sein. Mögliche Szenarien umfassen:

- Erpressung: Der Angreifer könnte versucht haben, das Opfer zur Zahlung eines Lösegelds zu zwingen.

- Konkurrenz: Ein Wettbewerber könnte versucht haben, das Geschäft des Opfers zu schädigen.

- Politische Motivation: Die Beteiligung Russlands an der Attacke lässt Spekulationen über mögliche politische Hintergründe zu.

Fazit

Die Abwehr dieser Attacke stellte eine signifikante Herausforderung dar. Die Kombination aus UDP-Floods, DNS-Amplification und der Fragmentierung von Datenpaketen erschwerte die Isolierung und Blockierung des Angriffs. Die Verwendung zahlreicher kleinerer Paketgrößen erschwerte zudem die Filterung des legitimen Datenverkehrs. Die Angreifer versuchten offenbar, die Verteidigungssysteme zu überlasten und eine möglichst breite Angriffsfläche zu schaffen. Die Verteilung der Angriffe über verschiedene Länder sowie die Nutzung einer Vielzahl von IP-Adressen verdeutlichen die Komplexität der Attacke und die Schwierigkeiten bei der Identifizierung der Angreifer.

Diese DDoS-Attacke veranschaulicht die zunehmende Bedrohung durch Cyberangriffe. Unternehmen sind folglich dazu verpflichtet, ihre Sicherheitsmaßnahmen kontinuierlich an die aktuellen Gegebenheiten anzupassen und in robuste DDoS-Schutzlösungen zu investieren. Dabei ist eine enge Zusammenarbeit mit erfahrenen Sicherheitsexperten unerlässlich.

Möchten Sie Ihr Unternehmen wirksam vor DDoS-Attacken schützen? Wir bieten Ihnen umfassende Lösungen an, um Ihre IT-Infrastruktur zu sichern. Kontaktieren Sie uns noch heute für eine individuelle Beratung.