DDoS-Angriffe werden häufig als unmittelbare Störaktionen wahrgenommen. Server sind nicht erreichbar, Websites brechen zusammen und Services fallen aus. Doch nicht jede Attacke verfolgt dieses Ziel. Eine kürzlich beobachtete Angriffskampagne zeigt, dass DDoS-Angriffe zunehmend auch als Werkzeug zur Vorbereitung, Analyse und zum Testen eingesetzt werden – leise, langanhaltend und strategisch.

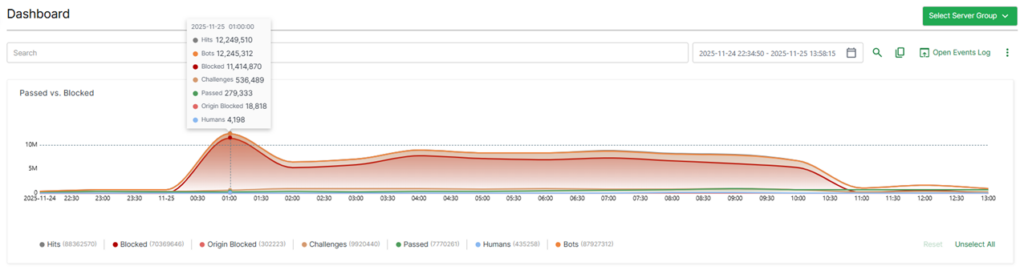

Ein zunächst unspektakulär wirkender Angriff zeigte auf den ersten Blick ein vertrautes Muster: einen deutlichen Anstieg von HTTP-Anfragen gegen mehrere Webshops, verteilt über mehrere Stunden. Auffällig war jedoch die Dauer. Der zentrale Angriff begann in der Nacht und zog sich über rund zehn Stunden hinweg mit einem gleichmäßigen, anhaltenden Request-Volumen.

Der Spitzenwert lag bei mehr als 12 Millionen Requests pro Minute. Nach dem initialen Peak pendelte sich das Volumen auf einem konstant hohen Niveau von rund acht Millionen Requests pro Minute ein. Insgesamt wurden knapp 90 Millionen Anfragen registriert.

Solche Zahlen sind zweifellos erheblich, insbesondere für Websites, die üblicherweise nur moderate Zugriffszahlen verzeichnen. Dennoch handelte es sich nicht um einen klassischen „Burst“-Angriff mit extremen Peaks, sondern um eine kontrollierte, stabile Last über einen langen Zeitraum hinweg.

Ziel: kleine und spezialisierte Online-Shops

Die betroffenen Domains gehörten überwiegend zu kleineren und mittelgroßen E-Commerce-Anbietern. Darunter befanden sich spezialisierte Webshops mit Nischenangeboten, jedoch keine globalen Plattformen, keine bekannten Marktplätze und keine umsatzstarken Branchenriesen. Gerade deshalb war das Ausmaß des Angriffs bemerkenswert, denn für diese Art von Websites sind selbst wenige Hunderttausend Requests pro Minute ungewöhnlich, geschweige denn Millionen.

Mehrere Dutzend Domains desselben Kundenumfelds wurden parallel adressiert. Die Last wurde dabei nicht gleichmäßig verteilt, sondern klar auf einzelne Domains fokussiert, während andere nur sporadisch Traffic abbekommen haben. Die am häufigsten attackierte Domain verzeichnete insgesamt 75,7 Millionen Requests. Parallel dazu wurden weitere rund 40 Domains desselben Kunden mit einem deutlich geringeren Volumen von etwa 150.000 Requests pro Domain adressiert.

Ein leistungsfähiges, globales Botnet

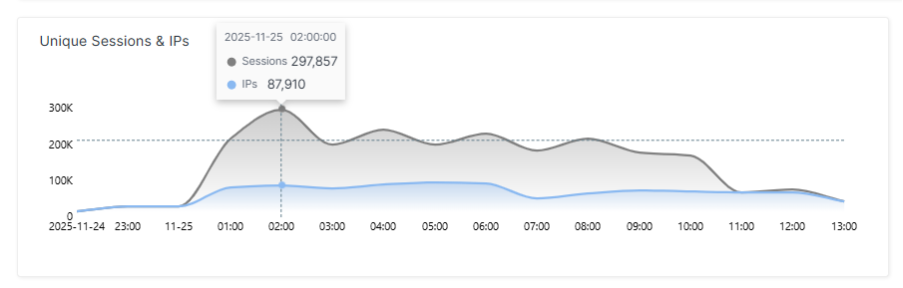

Die Herkunft des Traffics zeigte schnell, dass es sich nicht um ein einfaches IoT-Botnet handelte. Die beteiligten IP-Adressen waren weltweit verteilt und stammten zum großen Teil aus Netzen bekannter Hosting-, CDN- und Telekommunikationsanbieter. Eine solch große Infrastruktur mit mehr als 85.000 Unique IP-Adressen deutet auf erhebliche Ressourcen hin. Solche Botnetze entstehen nicht spontan. Sie erfordern entweder eine langfristige Vorbereitung oder den gezielten Einsatz kostenpflichtiger Infrastruktur.

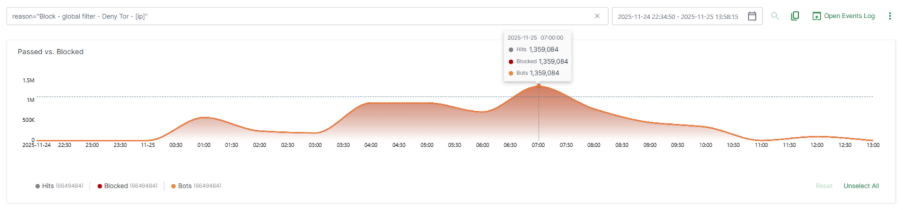

Tor-Traffic als aufschlussreicher Faktor

Besonders interessant war der Anteil der Requests aus dem Tor-Netzwerk. In der Spitze wurden hier rund 1,3 Millionen Requests pro Minute gemessen, das gesamte Tor-basierte Volumen belief sich auf etwa 6,6 Millionen Requests. Auch hier zeigte sich ein konsistentes Muster: eine Session pro IP-Adresse.

Dieser Traffic wurde vollständig blockiert, lieferte jedoch wertvolle Hinweise auf mögliche Erkundungs- oder Testaktivitäten, insbesondere in der späteren Phase des Angriffs.

Dieses Muster ist ungewöhnlich, da Tor aufgrund begrenzter Exit-Node-Kapazitäten kaum für großvolumige DDoS-Angriffe geeignet ist. Sein eigentlicher Mehrwert liegt in der Anonymisierung. Die gezielte Nutzung deutet darauf hin, dass der Angriff nicht allein auf Überlastung abzielte, sondern möglicherweise auch zur Erkundung diente, beispielsweise um Filterregeln zu testen, Reaktionen auf anonymisierten Traffic zu beobachten oder mögliche Schwachstellen auf Applikationsebene aufzuspüren.

Auffällige Session-Strukturen

Ein weiteres Detail verstärkt diesen Eindruck. In mehreren Fällen wurde beobachtet, dass einzelne IP-Adressen nur eine einzige Sitzung aufbauten, in dieser jedoch zehntausende Anfragen sendeten. Ein solches Verhalten ist für normale Nutzer untypisch, passt jedoch zu automatisierten Analyse- oder Testprozessen.

In Kombination mit Tor-Zugriffen ergibt sich ein Bild, das über einen reinen DDoS-Angriff hinausgeht: Der Angriff erzeugte nicht nur Last, sondern lieferte den Angreifern offenbar auch Erkenntnisse über das Session-Handling, das Rate-Limiting und das Zusammenspiel verschiedener Schutzmechanismen.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Timing als strategisches Element

Der Angriff fand überwiegend nachts statt, zu einer Zeit, in der der legitime Datenverkehr gering ist. Für maximale wirtschaftliche Schäden wäre dieser Zeitpunkt jedoch ungünstig. Für Tests hingegen ist er ideal. Eine geringe Grundlast erleichtert es, Reaktionen klar zu beobachten und Rückschlüsse auf Schutzmechanismen zu ziehen.

Hinzu kommt der zeitliche Kontext: Der Angriff erfolgte kurz vor stark frequentierten Verkaufsphasen. In diesem Umfeld liegt die Vermutung nahe, dass bewusst kleinere, weniger exponierte Ziele genutzt wurden, um die Infrastruktur und die Angriffswerkzeuge zu erproben, bevor möglicherweise lukrativere Ziele adressiert werden.

DDoS als Aufklärungsmittel

Insgesamt könnte es sich weniger um einen klassischen Sabotageangriff gehandelt haben als vielmehr um eine Art Generalprobe. Die Kombination aus:

- langanhaltender, moderater Last

- global verteilter Infrastruktur

- gezieltem Tor-Traffic und

- auffälligen Sessionmustern

könnte auf einen Angriff mit Erkenntnisinteresse hinweisen, der zur Beobachtung und Vorbereitung dient.

Was Unternehmen daraus lernen sollten

Diese Entwicklung hat direkte Konsequenzen für die Verteidigung. So sind Angriffe, die technisch „gut abgewehrt“ wurden, nicht zwangsläufig abgeschlossen. Sie können Teil einer mehrstufigen Kampagne sein, in der Erkenntnisse gesammelt werden.

Besonders relevant ist dabei der Umgang mit anonymisiertem Traffic. Tor-Zugriffe sollten nicht nur blockiert, sondern auch im zeitlichen und kontextuellen Zusammenhang analysiert werden. Ein plötzlicher Anstieg solcher Anfragen kann ein Signal für weitergehende Aktivitäten sein, insbesondere, wenn er mit anderen Angriffsmustern kombiniert auftritt.

Fazit

Dieser Angriff zeigt, wie vielschichtig moderne DDoS-Kampagnen inzwischen sind. Es geht nicht mehr nur um Lautstärke oder Bandbreite. Angriffe können leise, kontrolliert und analytisch sein. Für Unternehmen bedeutet das, DDoS-Angriffe neu zu bewerten. Nicht jede Attacke zielt sofort auf die Verursachung von Schäden ab. Manche wollen verstehen. Und genau darin liegt die eigentliche Gefahr.

Wer seine Schutzmechanismen überprüfen oder gezielt weiterentwickeln möchte, kann auf unsere Erfahrung aus realen Angriffsszenarien zurückgreifen. Wir unterstützen Sie dabei, Risiken frühzeitig zu erkennen und Abwehrstrategien wirksam auszurichten.

Lisa Fröhlich

Lisa Fröhlich