Inhalt

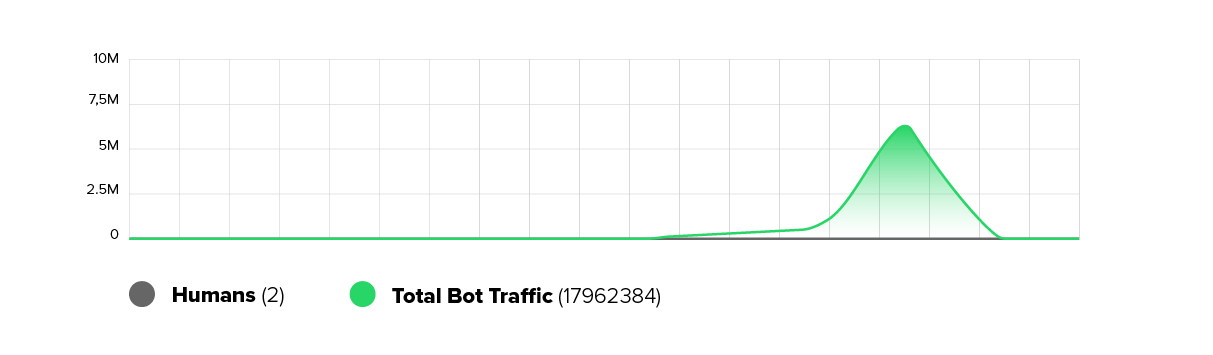

Kürzlich verzeichnete die Website einer israelischen Stadtverwaltung einen kurzzeitigen, aber intensiven Layer-7-DDoS-Angriff. Dabei kam es zu einer Flut von etwa 18 Millionen HTTP-Anfragen, im Schnitt mehr als eine Million Requests pro Minute. Die Angriffe richteten sich ausschließlich gegen die Root-Domain der städtischen Website; APIs oder andere Endpunkte waren nicht betroffen.

Technische Analyse des Angriffs

Ein erster Blick auf die Logs offenbarte, dass die Anfragen aus einem weit verteilten Botnetz stammten. Neben IP-Adressen aus Deutschland, Russland und der Ukraine waren weitere Ursprungsländer beteiligt. Die Verteilung über verschiedene IPs und Länder weist auf eine Botnetz-Struktur mit global verteilten Nodes hin.

Layer-7-Angriffsmuster (HTTP Flood)

Da ausschließlich HTTP-Requests auf den Root-Endpunkt gerichtet waren und andere APIs unberührt blieben, deutet das auf eine HTTP-Flood-Attacke auf Anwendungsebene (Layer 7) hin. Diese Angriffe sind schwieriger zu blockieren als volumetrische Angriffe (Layer 3/4), da sie legitimen Traffic imitieren.

Es wurden keine komplexen Angriffstechniken wie Low-and-Slow oder dynamische Header-Variationen beobachtet, das legt einen standardisierten, generischen Bot-Traffic nahe.

Technische Reaktion in Echtzeit

Dank einer vorbereiteten Architektur mit Loadbalancing, Web Application Firewall (WAF) und automatischer Skalierung konnte die betroffene Plattform schnell auf die ungewöhnliche Auslastung reagieren. Die wichtigsten Komponenten im Überblick:

- Skalierung über Kubernetes

Die Anwendung lief in einem Kubernetes-Cluster mit horizontaler Pod-Autoskalierung. Als die Lastgrenzen überschritten wurden, skalierte der Cluster automatisch zusätzliche Reverse-Proxy-Instanzen hoch. Innerhalb weniger Sekunden standen genügend Pods bereit, um den Ansturm aufzunehmen, ohne CPU- oder Speichergrenzen zu überschreiten.

- Web Application Firewall mit Rate Limiting

Eine zentralisierte WAF-Instanz innerhalb des mandantenfähigen Clusters überwacht die Verkehrsmuster kontinuierlich. Während des Angriffs setzte die WAF automatisch ein Ratenlimit von 60 Anfragen pro Minute und IP-Adresse durch. Wurde dieser Schwellenwert überschritten, löste das System die Ratenbeschränkung aus und die Anfragen wurden blockiert.

- Web Application Firewall (WAF) with Dynamic Rule Limiting

Dynamische Regeln zählen die blockierten Anfragen. Werden viele blockierte Anfragen von einer einzelnen IP-Adresse festgestellt, wird diese in einen Quarantänezustand versetzt. In diesem Zustand werden alle nachfolgenden Anfragen dieser IP-Adressen auf Anwendungsebene ignoriert, wodurch die unnötige Belastung der Backend-Dienste erheblich reduziert wird.

Die technische Abwehr lieferte ein klares Ergebnis:

- Von 18 Millionen Requests wurden rund 17,7 Millionen automatisch blockiert oder verworfen. Das entspricht einer Erfolgsquote von mehr als 99 %.

- Systemverfügbarkeit: Die Website blieb während des gesamten Vorfalls ohne Unterbrechung verfügbar. Die Nutzer:innen bemerkten keine Verzögerungen oder Ausfälle.

- Ressourcenauslastung: Weder CPU noch RAM der Cluster-Nodes wurden an ihre Grenzen gebracht. Die automatische Skalierung reagierte zuverlässig und präzise.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

Lessons Learned und Empfehlungen

Der Vorfall bestätigt bestehende Sicherheitsannahmen und liefert gleichzeitig praktische Hinweise für andere Betreiber von Webinfrastrukturen, insbesondere im öffentlichen Sektor.

- Proaktive Skalierung: Verwenden Sie eine Infrastruktur, die sich bei Belastung dynamisch skalieren lässt.

- Intelligente Filterung: Implementieren Sie Mechanismen zur Verhaltenserkennung und adaptiven Ratenbegrenzung.

- Dynamische Bot-Erkennung: Gegen global verteilte Botnetze sind statische Blacklists unzureichend. Analysieren Sie stattdessen Anomalien im Anfrageverhalten in Echtzeit und setzen Sie entsprechende Regeln automatisch durch. Tools wie JavaScript-Herausforderungen oder CAPTCHA-Alternativen sind oft wirksam.

- Challenge-Response-Mechanismen: Integrieren Sie unauffällige Methoden wie JavaScript-Challenges, um Bots von menschlichen Nutzern zu unterscheiden.

- Segmentierung: Sorgen Sie für eine klare Trennung zwischen den verschiedenen Teilen Ihrer Anwendung (z. B. APIs und öffentliche Webseiten), um potenzielle Angriffsvektoren zu lokalisieren.

Fazit

Zusammenfassend lässt sich sagen, dass der DDoS-Angriff zwar beträchtlich war, sowohl in Bezug auf das Volumen als auch auf die geografische Ausbreitung, die Kombination aus automatisierten Abwehrmaßnahmen und moderner Cloud-Infrastruktur ermöglichte jedoch eine schnelle, transparente und wirksame Reaktion, ohne dass die Nutzererfahrung oder die Betriebskontinuität beeinträchtigt wurden.

Selbst öffentlich zugängliche Plattformen mit relativ kleinen Datenbeständen können Ziel automatisierter Massenangriffe sein. Eine widerstandsfähige Infrastruktur in Kombination mit einer intelligenten Datenverkehrsanalyse und einer rechtzeitigen Reaktion schützt nicht nur die Verfügbarkeit, sondern auch das Vertrauen der Bürger in digitale Behördendienste.

Die gute Nachricht: Mit dem richtigen Setup lässt sich ein Großteil dieser Angriffe vollständig automatisiert abwehren, ohne dass es Auswirkungen auf Nutzer oder das Betriebsteam gibt.