Inhalt

Ende April 2025: Während sich die innenpolitische Debatte in Deutschland um die geplante Lieferung von Taurus-Marschflugkörpern an die Ukraine zuspitzt, beginnt im Schatten dieser Entscheidung eine digitale Offensive. Pro-russische Hackergruppen – allen voran NoName057(16) – intensivieren ihre Angriffe auf deutsche Unternehmen, Institutionen und Städte.

Binnen weniger Tage wurden Websites von Landesbanken, Industrieunternehmen und Stadtverwaltungen durch gezielte DDoS-Attacken lahmgelegt. Öffentlichkeitswirksam bekannte sich NoName über Telegram zu den Angriffen und markierte damit eine neue Stufe in der geopolitisch motivierten Cyberkriegsführung gegen deutsche Ziele.

Während Portale wie berlin.de, stuttgart.de oder nuernberg.de stunden- bis tagelang nicht erreichbar waren, wurden parallele Angriffsversuche auf Unternehmensseiten wie Volkswagen, Lidl oder Commerzbank verzeichnet.

Inmitten dieses Angriffsrauschens haben wir im Link11-Netzwerk einen Layer-7-DDoS-Angriff beobachtet, der nicht durch seine Lautstärke, sondern durch seine Raffinesse auffiel. Es gab keinen brachialen Datenstrom und keine Millionenpakete pro Sekunde, sondern einen präzisen Angriff.

Was ist ein Layer-7-DDoS-Angriff?

Ein Layer-7-DDoS-Angriff zielt auf die oberste Schicht der Netzwerkkommunikation, die Anwendungsebene, ab. Typische Angriffsformen sind das massenhafte Absetzen von HTTP-Anfragen an Webserver oder APIs, um die Backend-Ressourcen auszuschöpfen.

Im Gegensatz zu volumetrischen Angriffen liegt die Stärke dieser Angriffe nicht in der Bandbreite, sondern in der großen Anzahl intelligenter, legitimer HTTP-Anfragen. Diese lassen sich nur schwer von regulärem Traffic unterscheiden.

Tarnen mit Struktur

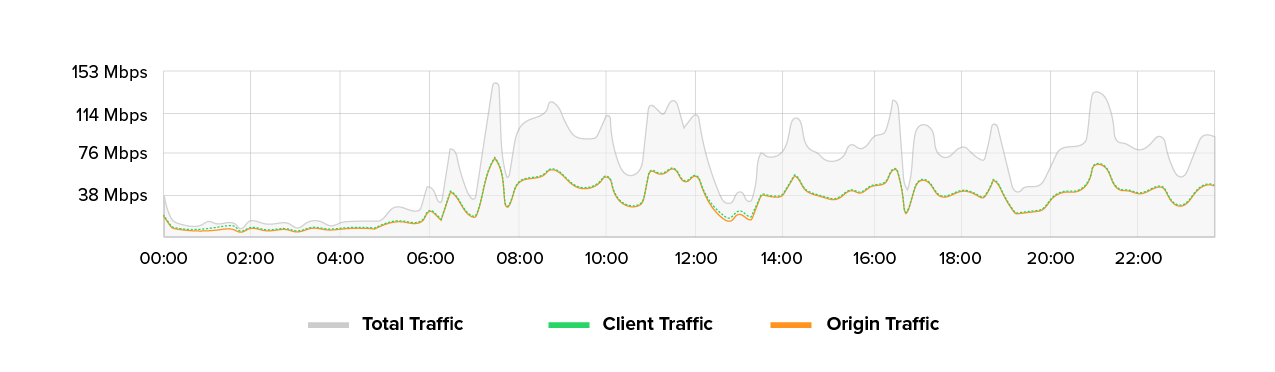

Der beobachtete Angriff wirkte auf den ersten Blick unauffällig: kein außergewöhnliches Volumen, keine exotischen Herkunftsländer. Was ihn dennoch bemerkenswert machte, war die gezielte Nutzung bekannter Hosting-Provider, deren Infrastruktur auch von vielen VPN-Diensten verwendet wird.

Die wichtigsten Merkmale:

- IP-Ranges von Datacamp Limited und M247 Ltd.

- Diese Provider sind häufige Knotenpunkte für VPNs wie NordVPN und ProtonVPN sowie für CDNs wie CDN77.

- Die HTTP-Anfragen waren gleichmäßig verteilt, strukturiert und in ihrer Frequenz eher auf Langfristigkeit als auf Überlastung ausgelegt.

Diese Vorgehensweise erschwerte die unmittelbare Erkennung, insbesondere da sich der Angriffsverkehr formal kaum von legitimen Zugriffen unterschied.

Die perfekte Maske

Zentraler Bestandteil des Angriffs war die konsequente Nutzung verschleiernder Infrastruktur. Anstatt auf offene Bots oder auffällige Proxyserver zu setzen, lenkten die Angreifer ihre Anfragen durch Netzwerke, die normalerweise für Performance-Optimierung und Datenschutz stehen.

Verwendete Taktiken zur Verschleierung:

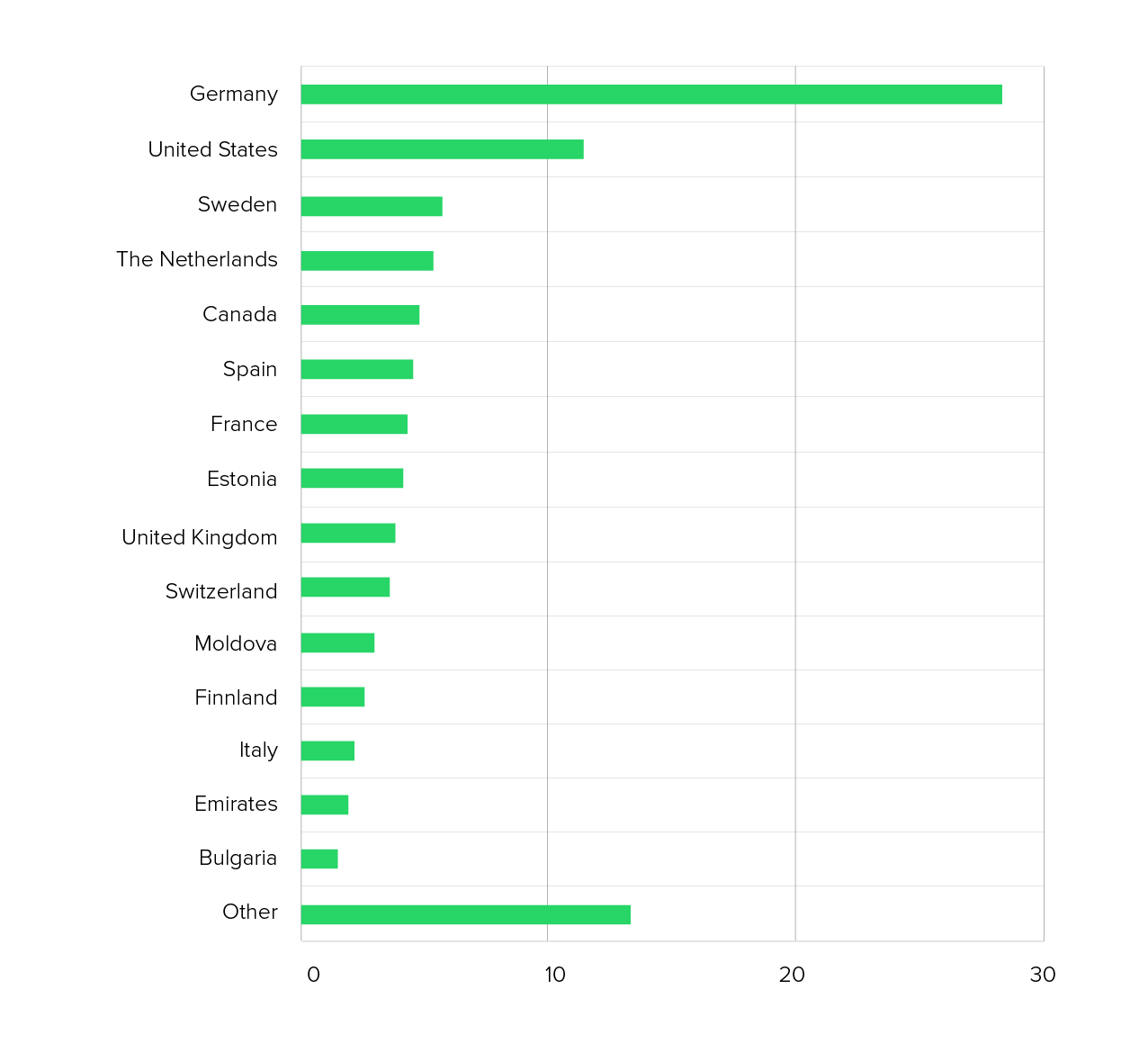

- VPN- und CDN-Tunneling: Die Angriffe wurden über Dienste geleitet, die gezielt Geo-IP-Verschleierung ermöglichen.

- Geotricks durch Edge-Knoten: Trotz global verteilter Ursprungssysteme erschienen viele Anfragen geografisch aus Deutschland stammend, da sie über nahegelegene CDN-Knoten geroutet wurden.

Dieses technische Versteckspiel machte es nahezu unmöglich, auf einfachem Weg Rückschlüsse auf die tatsächlichen Angriffsquellen zu ziehen.

Kein Sturm, sondern Nadelstiche

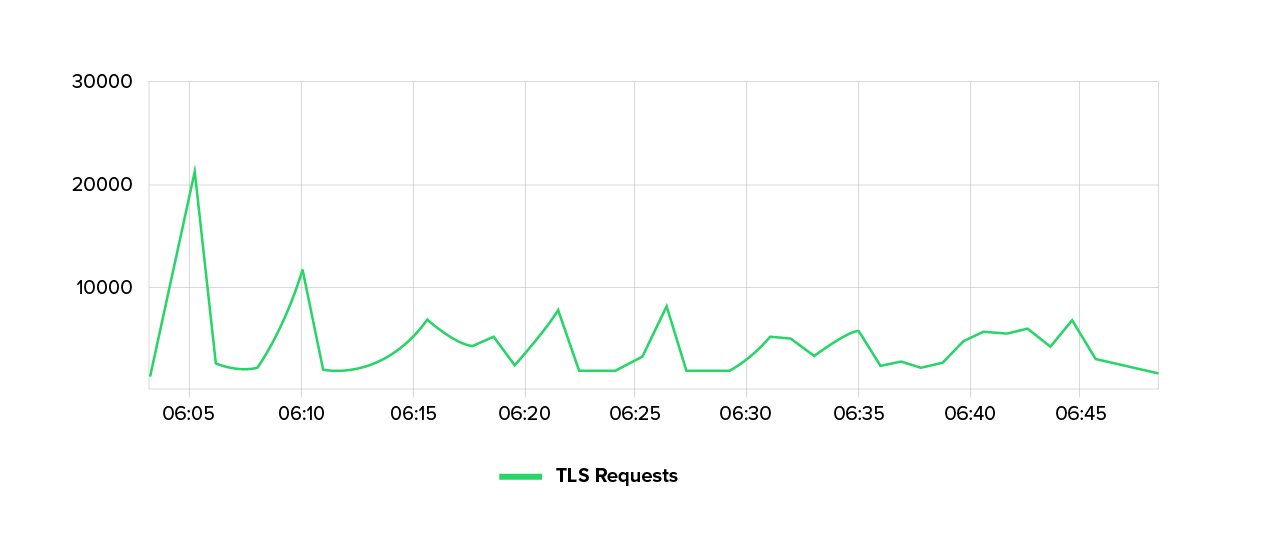

Der Layer-7-DDoS-Angriff, den wir untersuchten, setzte nicht auf massive Datenmengen, sondern auf gezielte, taktisch platzierte Störungen. In der Spitze verzeichneten wir etwa 20.000 Requests pro Minute. Das reicht zwar nicht aus, um große Systeme unmittelbar lahmzulegen, gleichzeitig ist es aber genug, um an sensiblen Stellen zu wirken.

Wenn Maschinen scheitern, weil sie menschlich wirken wollen

Ein besonders spannender Aspekt war die Art und Weise, wie die Schutzlösung den Angriff detektierte und teilweise blockte. Die Angreifer hatten offenbar versucht, menschliches Verhalten zu simulieren, was ihnen jedoch nicht vollständig gelang.

Die häufigsten Blockierungsgründe waren:

- Ungewöhnliche HTTP-Header-Kombinationen (z. B. fehlende Referrer, inkonsistente User Agents)

- Verdächtige Besucherprofile, die sich nicht über Cookies oder JavaScript-Challenges „stabilisierten“

- Fehlgeschlagene Interaktionen mit CAPTCHA– oder JS-Fallbacks, die auf einfache Bots hinwiesen.

Obwohl der Angriff technisch durchdacht war, scheiterte er an der fehlenden Komplexität menschlicher Browsing-Muster – ein gutes Zeichen für moderne Schutzlösungen.

Erfahren Sie mehr über eine DSGVO-konforme, cloud-basierte und patentierte DDoS Protection, die hält, was sie verspricht.

DDoS für den kleinen Geldbeutel

Bemerkenswert ist bei diesem Angriff auch seine ökonomische Effizienz. Der technische Aufwand war gering, die Wirkung dennoch messbar. Gerade im Vergleich zu den parallelen Großangriffen auf städtische Portale zeigt sich hier ein mögliches Muster: der gezielte Einsatz begrenzter Mittel zur Störung digitaler Abläufe.

Ökonomische Aspekte im Überblick:

- Niedrige Einstiegskosten: VPN-Zugänge kosten meist nur wenige Euro, teils sind sie über Testaccounts gratis erhältlich.

- Mikrojobs für Routineaufgaben: Das massenhafte Erstellen von Accounts oder die Anmietung von Testservern lässt sich für Centbeträge outsourcen.

- „Goldfarming“-Logik: Wie in Online-Games könnten monotone Aufgaben in Billiglohnländern zum Aufbau von Angriffsinfrastruktur ausgeführt werden.

Diese Entwicklung verdeutlicht: DDoS ist längst nicht mehr nur eine Frage der finanziellen Ressourcen, sondern der Organisation und Intelligenz beim Aufbau.

Fazit

Der Angriff war weniger auf rohe Gewalt als auf Präzision und Verschleierung ausgelegt. Ob dahinter ein unerfahrener Akteur mit begrenzten Mitteln oder eine größere Gruppierung in der Testphase steckt, bleibt offen.

Fest steht jedoch: Die Fähigkeit, Angriffsursprünge zu verbergen, erschwert die Zuordnung erheblich und macht diese DDoS-Attacke zu einer gefährlichen Variante im Arsenal moderner Angreifer.

Vor dem Hintergrund der jüngsten Angriffswelle auf kommunale Websites wird deutlich, dass solche Layer-7-Techniken nicht nur in Einzelfällen auftreten, sondern offenbar zunehmend Teil einer strategischen Eskalation gegen staatliche und öffentliche IT-Infrastrukturen werden.

Verdeckt, präzise, schwer erkennbar – Layer-7-DDoS-Angriffe erfordern automatisierte, intelligente Schutzstrategien. Sprechen Sie mit unseren Experten, wir beraten Sie persönlich.