DDoS-Schutz ist kein „One Size fits all“-Produkt und im Angriffsfall steigt der Druck, eine Lösung zu finden. Oftmals geht es um eine ad hoc verfügbare – im Zweifel irgendeine – Lösung. Eine ungeeignete Lösung bietet im besten Fall leider nur einen minimalen Schutz und im schlimmsten Fall sind die Opfer einer DDoS-Attacke weiterhin offline.

Link11 bietet zwei verschiedene DDoS-Schutzlösungen an: Infrastruktur – und Webschutz. Beide wurden mit Blick auf sehr unterschiedliche Implementierungen entwickelt. Wie die Namen verraten, sind die DDoS-Infrastructure-Protection und die DDoS-Web-Protection jeweils für ihren speziellen Anwendungsfall konzipiert: Schutz vor DDoS-Angriffen auf den OSI-Layern 3-4 oder Schutz sämtlicher Webanwendungen.

Bei beiden Diensten wird der Datenverkehr an ein Link11-Scrubbing-Center umgeleitet. In diesem Rechenzentrum fließt der Live-Datenverkehr durch mehrere Schutzebenen einschließlich KI-basierter Filterung. Ist die DDoS-Filterung abgeschlossen, wird nur legitimer Datenverkehr weitergeleitet.

Beide Schutzsysteme können als „Always On“ oder „On Demand“ konfiguriert werden. Der Unterschied zwischen diesen beiden Optionen besteht darin, wann die Umleitung an das Scrubbing-Center erfolgt.

„Always On“ meint, dass der Dienst permanent umgeleitet wird. Sobald der Datenverkehr nur im Angriffsfall durch das Scrubbing-Center fließt, handelt es sich um die „On Demand“-Konfiguration. Für einen vollumfänglichen Schutz vor DDoS-Attacken bietet sich besonders die dauerhafte Umleitung als „Always On“ an. Dies bietet einen sofortigen Schutz vor allen Angriffen. Zudem stellt die zugrundeliegende KI deutlich mehr Daten, auf denen sie trainieren kann, für das zu schützende System zur Verfügung.

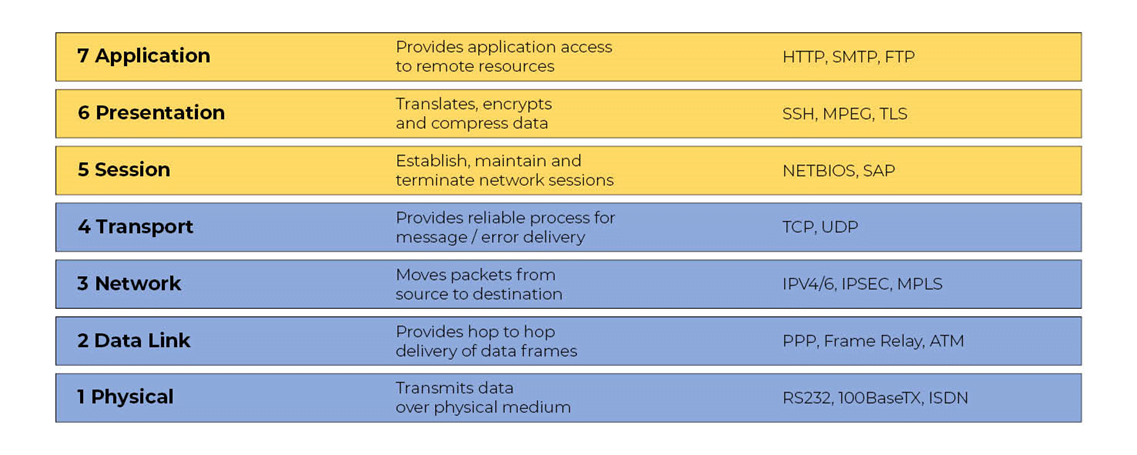

Die Infrastructure-DDoS-Protection wurde speziell für den Netzwerkschutz entwickelt. Es arbeitet auf der dritten und vierten Schicht des OSI-Modells, auch Transportschicht genannt, und wird daher auch als Layer-3-Schutz bezeichnet. Da es sich um eine Layer-3-Lösung handelt, basieren die Instanzen auf IPs. Dies hat den Vorteil, dass sie unabhängig von den auf höheren Schichten verwendeten Protokollen den gleichen Schutz bieten. Das heißt, dieselbe Instanz kann Router, Webserver, Mailserver, VPN-Gateways oder jedes andere Gerät schützen, das mit dem IP-Protokoll arbeitet.

Die verschiedenen Schichten im OSI-Modell

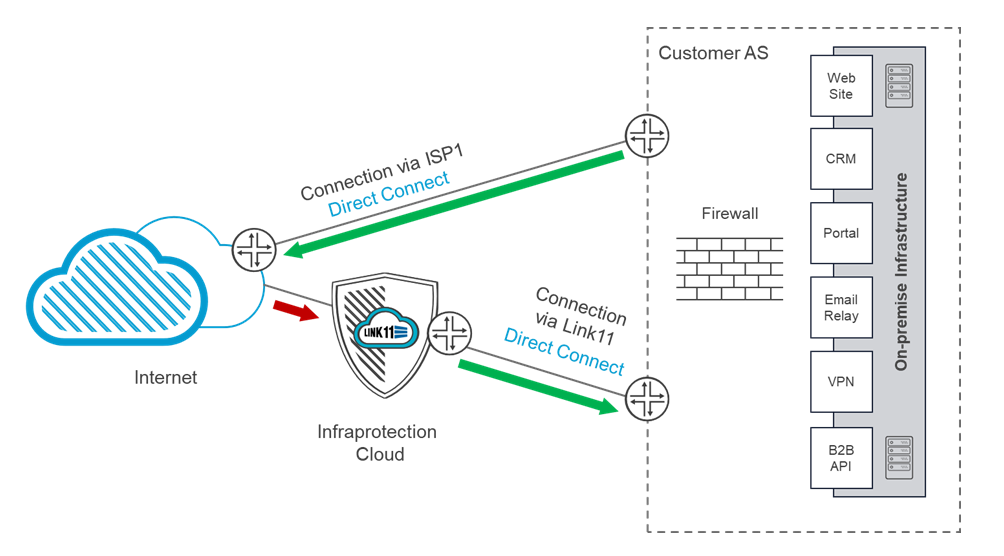

Die Umleitung des Datenverkehrs erfolgt über das BGP-Protokoll. Das bedeutet, dass jede Instanz in der Lage ist, mindestens 254 Geräte zu schützen (/24-Ankündigung). Diese BGP-Ankündigung sollte die spezifischste Route für die IPs sein. Das meint die Route, die am besten definiert ist, damit der gesamte Traffic für die IPs zu den Link11-Scrubbing-Zentren geleitet wird. Der Datenverkehr kommt über eine asynchrone Route zurück, da er nicht erneut über Link11 fließen muss. Das bedeutet, dass der bösartige Traffic zum Link11 Backbone geleitet und dort gereinigt wird. So muss im Netz des Kunden bezüglich des Routings nichts geändert werden.

BGP-Protokoll: So fließt der Datenverkehr

Im Unterschied zum Infrastrukturschutz bietet die Web-DDoS-Protection einen Layer 7-Schutz für jede einzelne HTTP(S)-Anwendung. Dabei ist jede Instanz speziell auf die jeweilige Anwendung zugeschnitten und bietet Schutz vor Bedrohungen auf allen Ebenen. Das schließt Angriffe sowohl über Code-Injection wie SQL-Injection und Cross-Site-Scripting (XSS) als auch DDoS-Attacken mit ein.

Die Umleitung des Datenverkehrs erfolgt über das Domain Name System (DNS). Nach der Bereitstellung des Dienstes wird eine virtuelle IP (VIP) zugewiesen, die als sichere IP für den DNS-A-Eintrag der Anwendung dient. Der eingehende Datenverkehr wird gefiltert und die legitimen Anfragen werden an die Ursprungsserver weitergeleitet.

Im Gegensatz zur Infrastrukturschutzlösung werden die gefilterten Daten vom Ursprung zunächst an Link11 und dann an den Benutzer weitergeleitet. Dieser erwartet eine Antwort seitens der virtuellen IP-Adresse, an die die Anfrage gesendet wurde. Dieser synchrone Rückfluss des Datenverkehrs verhindert auch, dass ein Angreifer die wahre IP des Absenders erfährt.

Bedrohungen lassen sich mit dem OSI-Schichtenmodell in ähnlicher Weise klassifizieren wie die beiden Schutzsysteme. Hierfür werden die Bedrohungen auf die Protokolle oder die Technologien bezogen, auf die sie abzielen. Angriffe im Flood-Stil wie UDP-Flood werden als Angriffe der Schicht 3 bezeichnet, und dass obwohl UDP ein Protokoll der Schicht 4 ist. Jede UDP-Nachricht erfordert ein IP-Paket. Das führt bei einem Angriff zu einer Flut von IP-Paketen, wodurch eine solche Cyberattacke auf der OSI-Schicht 3 sofort erkannt und verhindert werden kann.

Ein weiteres bekanntes Schicht-3-Protokoll für DDoS-Angriffe ist ICMP. Das Internet Control Message Protocol wird etwa bei den „Ping of Death“ und „Smurf-Angriffen“ genutzt. Inzwischen sind die meisten modernen Netzwerkgeräte nicht mehr anfällig für diese speziellen Angriffe. Gleichzeitig lassen sich ICMP-Datenpakete leicht erzeugen, mit denen ein ungeschütztes Netzwerk leicht überwältigt werden kann.

Stehen Anwendungsprotokolle HTTP im Fokus der Angreifer zielen die Bedrohungen auf die Schicht 7 des OSI-Modells ab. Obwohl die sogenannten Überflutungsangriffe auf Layer 7 immer noch zu beobachten sind, gibt es mittlerweile subtilere Angriffe. Diese Attacken können die Serverressourcen mit einem minimalen Anstieg des Datenverkehrs verbrauchen.

Solche Angriffe wie „Slowloris“, die die Verfügbarkeit eines Webservers blockieren, verbrauchen Serverressourcen, indem sie die Webserver direkt angreifen. Bei diesem nach einem in Asien lebenden und sehr langsamen Primaten (Loris) benannten Angriff werden Verbindungen zum Server geöffnet und offengehalten, bis die Ressourcen des Servers erschöpft sind. Das geschieht, ohne dass sie einen spürbaren Anstieg des Layer-3-Datenverkehrs verursachen.

Der Schlüssel zur optimalen Nutzung einer DDoS-Schutzlösung ist das Verständnis dafür, wie gut diese Lösung zur Umgebung passt und für welche Bedrohungen die Nutzer anfällig sind. Bevor Sie sich mit einem DDoS-Abwehrsystem befassen, sollten Sie zunächst eine Liste der kritischen Systeme erstellen und eine Übersicht der Komponenten, die für deren kontinuierlichen Betrieb erforderlich sind.

Dabei sollte genau angegeben werden, welche Protokolle und Anwendungsebenen Sie schützen müssen oder zumindest auf welcher Schicht des OSI-Modells diese Systeme arbeiten. Überlegen Sie anschließend, wie viel Ausfallzeit Sie bei diesen Systemen und Applikationen tolerieren können und legen Sie diese in ihrem SLA entsprechend fest. Sobald Sie genau wissen, welches Schutzniveau für welche Geräte nötig ist, können Sie die richtige DDoS-Schutzlösung für Ihre Systeme finden und auswählen, so dass alle Systeme umfangreich geschützt sind.

Sie haben Fragen zum Infrastrukturschutz, sicheren Webanwendungen oder brauchen Unterstützung bei der Identifikation der passenden DDoS-Lösung? Gerne helfen Ihnen unsere Kollegen in einem persönlichen Gespräch.